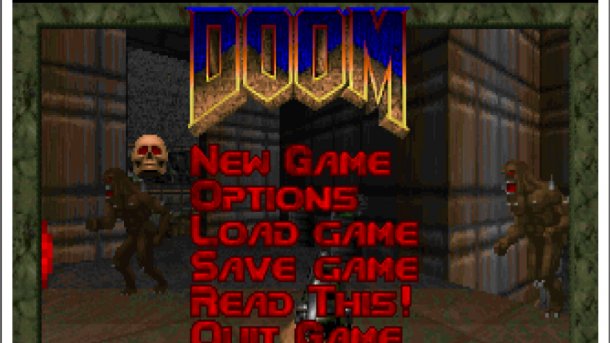

l+f: Jailbreak von Cisco-Appliance führt zu Doom-Zockabend

Can it run Doom? Neuerdings klappt das auch mit einer Ciscos Email Security Appliance.

(Bild: LRQA Nettitude Labs)

Ein Sicherheitsforscher hat sich die Email Security Appliance C195 näher angeschaut und dabei eine Sicherheitslücke entdeckt, die ihn zum Root-Nutzer machte. Diese Postion hätten Angreifer zum Installieren von Hintertüren missbrauchen können, der Forscher spielte aber lieber eine Runde Doom.

In einem ausführlichen Beitrag erläutert er, wie ihm das gelang und wie Cisco darauf reagiert hat. Der Netzwerkausrüster hat ihm zufolge zügig geschaltet und die Lücke (CVE-2024-20356 "hoch") ist bereits geschlossen.

(Bild: LRQA Nettitude Labs)

Schritte zum Jailbreak

Normalerweise verhindert die Secure-Boot-Funktion das Starten von alternativen Betriebssystemen auf der Appliance. Doch über die Schwachstelle konnte sich der Forscher Root-Zugriff auf den Baseboard Management Controller (BMC) des Servers verschaffen.

Doch der Weg dahin war nicht ohne Stolpersteine. Um unsignierten Code ausführen zu können, manipulierte der Forscher unter anderem das BIOS/UEFI, doch das führte ihn eigenen Angaben zufolge nicht zum Ziel.

Erst nachdem er die Firmware des BMC-Controllers Cisco Integrated Management Console (CIMC) veränderte, gelang es ihm den First-Person-Shooter Doom zu starten. Wer er das im Detail geschafft hat, führt er in einem Beitrag aus.

lost+found

Die heise-Security-Rubrik für Kurzes und Skurriles aus der IT-Security.

Alle l+f Meldungen in der Übersicht

(des)