IoT-Missbrauch und Hacken von smarten Geräten

Wenn der Angreifer dreimal klingelt

Immer mehr Dinge des Alltags verfügen über eine Netzwerk- oder WLAN-Schnittstelle und können mit Apps vom Smartphone aus überwacht und bedient werden. Die Sicherheit kommt dabei oft zu kurz.

Zu den prominentesten Beispielen für Dinge, die angreifbar sind, gehören ohne Zweifel Überwachungskameras. Negative Schlagzeilen machte im Januar 2016 eine solche Kamera, die bei Aldi zu haben war. Die Kameras wurden, wie viele andere IoT-Geräte auch, mit einem Webinterface und bekannten Login-Daten ausgeliefert, in diesem Fall mit dem Benutzernamen „admin“ und einem leeren Passwort.

Darüber hinaus allerdings richteten sie auch noch selbstständig eine Portweiterleitung per UPnP (Universal Plug and Play) auf den Internetzugangsroutern der Anwender ein. Somit waren im Januar 2016 mehr als 10 000 solcher Kameras im Internet erreichbar, viele davon mit einem bekannten Benutzernamen und ohne Passwort. Finden und zählen lassen sich solche vernetzten Dinge mit der Suchmaschine Shodan (Abb. 1), die dauerhaft das Internet nach „Dingen“ durchsucht und diese in ihrer Datenbank speichert. Jeder interessierte Internetnutzer kann dann über die Shodan-Website beispielsweise nach IoT-Geräten in seiner Umgebung suchen und von dort zum Beispiel direkt auf erreichbare IP-Kameras im Haus seiner Nachbarn zugreifen.

Problem Schwachstellen in Geräten

Das Problem reicht schon Jahre zurück und auf Sicherheitskonferenzen wurden schon IP-Kameras vorgeführt, die aufgrund von Schwachstellen in der Firmware kompromittiert werden können. Die bekannten Login-Namen und Default-Passwörter solcher Geräte waren auch der primäre Verbreitungsweg des Mirai-Botnetzes. Dieses verbreitete sich wie ein Wurm von IoT-Gerät zu IoT-Gerät weiter, um dann von diesen Geräten aus (D)DoS-Traffic mit bis dahin noch nie dagewesenem Volumen zu erzeugen. Eines der Opfer, der Sicherheitsblogger Brian Krebs, wurde beispielsweise mit mehr als 650 GBit/s getroffen und seine Website war nicht mehr erreichbar.

Der Missbrauch von IoT-Geräten ist aber nur eines von vielen Problemen. Oft führen Schwachstellen in vernetzten Geräten auch zu Gefährdungen für das gesamte Heimnetzwerk. Ein Beispiel hierfür ist die Video-Türklingel einer bekannten Firma. Sie wird einfach neben der Haustüre befestigt, und der Besitzer kann dann von seinem Smartphone aus sehen, wer vor der Türe steht. Dazu wird die Türklingel in das private WLAN des Besitzers integriert. Doch Zugangsdaten und Schlüssel für dieses private WLAN ließen sich einfach aus der Klingel auslesen – durch Öffnen des Gehäuses mit einem Schraubenzieher und Drücken des Reset-Knopfs der Klingel, fanden Forscher heraus. Die Klingel baut ein eigenes WLAN-Netz mit bekannten Zugangsdaten auf. Der Angreifer kann sich mit diesem WLAN verbinden und über die Weboberfläche der Klingel die WLAN-Schlüssel des Besitzers auslesen. Der Hersteller behob zwar die Schwachstelle umgehend, aber die Schlüssel für das private WLAN bleiben in der Klingel gespeichert. Ein Restrisiko bleibt also.

Auch im Bereich von Beleuchtungstechnik gab es zahlreiche spektakuläre Schwachstellen bei IoT-Geräten. Im Sommer 2016 zeigten mehrere Forscher, wie sich ein Wurm per Funk von Lampe zu Lampe bewegen kann und dabei die Firmware der Lampen austauscht. Auf der Sicherheitskonferenz Black Hat führten sie ein Video vor, in dem man eine ferngesteuerte Drohne beobachten kann, die sich einem Bürogebäude nähert und dort die Lampen infiziert, bis diese nur noch SOS blinken. Die Forscher verwendeten dafür unter anderem einen Seitenkanal-Angriff, um den geheimen Signaturschlüssel für Firmware-Updates aus der Firmware der Lampen auszulesen. Der Fall ist ein schönes Beispiel dafür, dass sich geheime Schlüssel kaum sicher in IoT-Geräten speichern lassen.

In der Unterhaltungselektronik sieht es nicht besser aus. Ein moderner Fernseher ist heute in der Regel automatisch ein Smart-TV, und damit steckt ein Computer – meist mit Linux beziehungsweise Android – im Gerät. Der smarte Fernseher ist mit dem Internet verbunden, kann über Smartphone-Apps gesteuert werden und verwendet zur Gestensteuerung Sensoren, die das Wohnzimmer überwachen. Schwachstellen in veralteten Netzwerkdiensten oder fehlende Sicherheitsupdates des Betriebssystems sind immer wieder die Einfallstore.

Spannend wird der Sicherheitsaspekt von IoT-Geräten besonders, wenn die Geräte gerade für die Sicherheit verkauft werden. Analysen haben in den letzten Jahren immer wieder Sicherheitslücken in elektronischen Türschlössern oder Alarmanlagen gefunden, die sich mit Smartphone-Anwendungen steuern lassen.

Betrachtet man die vielen Beispiele für unsichere IoT-Geräte mit etwas Abstand, dann sind Zusammenhänge und immer wieder ähnliche Probleme zu erkennen. Beim Design solcher Geräte spielt Informationssicherheit in der Regel keine oder eine sehr untergeordnete Rolle. Viel wichtiger scheinen den Herstellern der Funktionsumfang, ein attraktives Gehäuse und der Preis zu sein. Der Käufer eines Smart-TV wählt diesen ebenso wenig unter Sicherheitsaspekten, sondern eher anhand der verfügbaren Features, der Bildqualität und des Preises aus. Gleiches gilt für die meisten anderen IoT-Geräte. Daher ist das Verhalten der Hersteller zumindest teilweise nachvollziehbar.

Funktion noch immer vor Sicherheit

Dies führt dazu, dass die Hardware der Geräte oft nur minimale CPU-Kapazitäten bereitstellt. Das senkt die Kosten, den Stromverbrauch und damit auch die Wärmeentwicklung. Bei Geräten mit Akkubetrieb halten die Akkus deutlich länger.

Das impliziert jedoch auch, dass kaum rechenintensive Funktionen auf den Geräten selbst ausgeführt werden können. Sie müssen auf einen Server oder ein zusätzliches Basis-Gerät ausgelagert werden. Wenn nun aber der Kunde zusätzlich zu einem IoT-Gerät noch einen passenden Server kaufen müsste, ist das nicht gerade verkaufsfördernd. Daher bieten die Hersteller solche Funktionen bevorzugt als Cloud-Services an, also als Dienst in einem Rechenzentrum, den die Geräte über das Internet erreichen.

Ein weiterer Grund für Nutzung von Cloud-Services ist, dass die Benutzer das Gerät ohne zusätzliche Konfiguration von IP-Adressen oder anderen Parametern sofort verwenden können. In einem individuellen Heimnetzwerk ist das nur mit fehleranfälliger Autokonfiguration möglich. Die Alternative ist auch hier ein Cloud-Dienst, dessen Adresse fest im IoT-Gerät und in der zugehörigen Smartphone-App hinterlegt ist. Beide öffnen eine ausgehende Verbindung zum Cloud-Service des Herstellers und können über diesen zentralen Punkt miteinander kommunizieren.

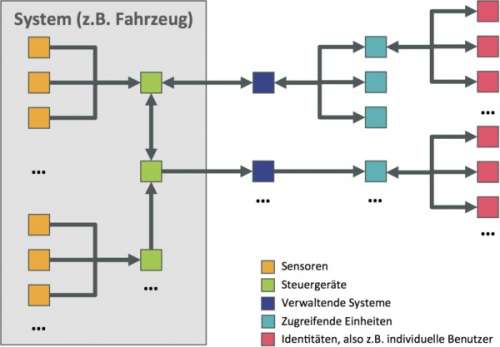

Bei IoT-Sicherheit geht es daher nicht nur um die Geräte selbst. Auch die Smartphone-Apps zur Steuerung, die zugehörigen Cloud-Services sowie die Kommunikations- und Vertrauensbeziehungen zwischen diesen drei Komponenten sind typische Angriffspunkte. In vielen Fällen war beispielsweise die Kommunikation zwischen dem Smartphone und dem IoT-Gerät oder der Cloud über einen Man-in-the-middle-Angriff manipulierbar oder es konnten versteckte Passwörter aus dem Code der Smartphone-App extrahiert werden.

Die Berichte über Sicherheitsdefizite eines IoT-Gerätes beginnen oft damit, dass ein Angreifer Daten, die auf dem Gerät gespeichert sind, auslesen kann oder dass er erweiterten Zugriff auf das Gerät mit den Rechten eines Administrators bekommt. Dadurch kann er zunächst die Funktionsweise und die Kommunikationsprotokolle in allen Details einsehen und weitere Schwachstellen ausfindig machen.

Ein weiterer typischer Angriffspunkt ist die Firmware der Geräte. Hacker und Sicherheitsforscher lesen die Firmware über Debug-Schnittstellen aus den Geräten aus und extrahieren geheime Schlüssel aus Firmware-Updates oder über Seitenkanal-Angriffe aus laufenden Geräten. Ein praktisches Werkzeug für die Analyse von Firmware-Update-Dateien ist beispielsweise die kostenlose Software Binwalk. Sie analysiert eine unbekannte Firmware-Datei, indem sie nach bekannten Mustern für bestimmte Dateien, Archive, Dateisysteme und Ähnliches sucht. Diese werden dann automatisch extrahiert beziehungsweise entpackt. Gerade bei Geräten, die mit Linux arbeiten, enthalten die Firmware-Updates ganze Dateisysteme. Daraus kann man dann leicht eine Passwortdatei extrahieren und die dort gespeicherten Passwörter per Brute Force angreifen.

Trotz der einfachen Angriffstechniken vertrauen immer noch viele Hersteller auf versteckte Schlüssel in den Geräten als Grundlage für ihre Sicherheitsfunktionen. Das mag einerseits an fehlendem Fachwissen liegen, andererseits sind IoT-Geräte oft mit minimaler Hardware ausgestattet, sodass Public-Key-Verfahren sich nicht sinnvoll implementieren lassen. Knappe CPU-Ressourcen auf IoT-Geräten sind einer der Gründe, warum oft zulasten der Sicherheit auf Public-Key-Verschlüsselung verzichtet wird und stattdessen symmetrische Schlüssel in den Geräten versteckt werden.

Security by Design

Der Weg zu sicheren IoT-Geräten muss in der Designphase beginnen. Schon hier werden die Weichen gestellt, denn Anforderungen der Sicherheit an die Hardware können sich durchaus auf den Stromverbrauch und damit die Dimensionierung von Akkus und die Größe des Gehäuses auswirken.

Ein erster Schritt sollte deshalb eine Bedrohungs- und Risikoanalyse für das geplante Gerät sein. Dabei werden alle Bedrohungsszenarien aufgelistet und mit Eintrittswahrscheinlichkeit und möglichem Schaden bewertet. Auf dieser Grundlage können die Verantwortlichen dann entscheiden, welche Risiken akzeptabel sind und welche mit geeigneten Maßnahmen zu minimieren oder zu vermeiden sind.

Ebenso muss Sicherheit ein Bestandteil des kompletten Entwicklungsprozesses sein. Dazu gehören beispielsweise Richtlinien für die sichere Entwicklung und Schulungen. Aber selbst wenn Entwickler geschult und sensibilisiert sind, machen Menschen Fehler. Deshalb ist auch eine regelmäßige Sicherheitsüberprüfung des Codes notwendig. Da sich Schwachstellen dennoch nicht ausschließen lassen, müssen Hersteller ein Konzept zum Umgang mit Schwachstellen haben, wenn Geräte bereits bei den Kunden sind: Dies beginnt mit dem Melden von Schwachstellen. Selbstverständlich muss ein Prozedere vorgesehen sein, die Firmware von IoT-Geräten bei Bedarf auch nach dem Verkauf zu aktualisieren, um kritische Fehler zu beheben.

Erst wenn den Herstellern klar wird, dass Unsicherheit auf Dauer noch viel mehr Geld kostet, wird sich das Gesamtbild des IoT-Marktes in Bezug auf Security ändern. Erfreulicherweise gehen hier einige deutsche Anbieter mit gutem Beispiel voran und so gibt es Grund zur Hoffnung, dass die Tendenz am Markt doch zu sichereren IoT-Geräten geht. (ur)