Browser samt Erweiterungen zentral verwalten

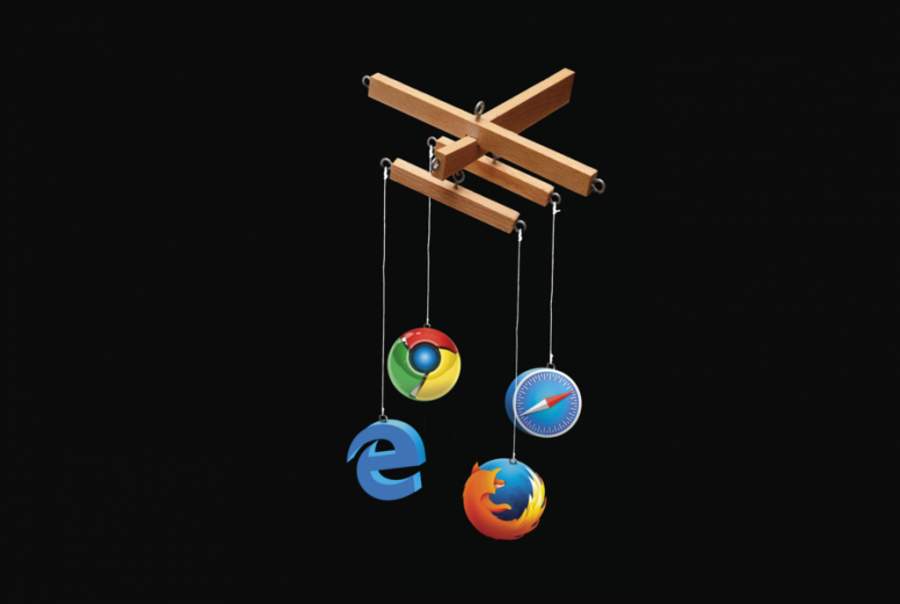

Am Draht

Webbrowser sind nicht nur Einfallstore für schädliche Software und Angriffe aller Art, in jüngster Zeit stellten sie sich überdies als äußerst „geschwätzig“ in Sachen Datenübertragung heraus. Zum Schutz der Firmendaten sollten Unternehmen diese Programme unter die Lupe nehmen und die mit ihnen verbundenen Risiken minimieren.

Webbrowser sind die in einem Unternehmen gegenüber Angriffen mit Abstand am stärksten exponierten Anwendungen. Jeden Tag verarbeiten sie und ihre Plug-ins sowie Erweiterungen Unmengen fremden Codes in Form komplexer Websites. Die zentrale Verwaltung ist in vielen Unternehmen aber lediglich für Microsofts Internet Explorer und gegebenenfalls seinen Nachfolger Edge umgesetzt – obwohl auch andere Browser zur Nutzung freigegeben sind oder zumindest deren Nutzung geduldet wird. Das ist fahrlässig und vor allem unnötig, denn Möglichkeiten hierzu bieten auch Firefox und Chrome.

Im vergangenen Jahr wurden laut der Schwachstellen-Website „CVE Details“ im Internet Explorer insgesamt 27 Sicherheitslücken gefunden, die gemäß CVSS-Standard als kritisch gelten. Sein Nachfolger Edge brachte es auf 20, Chrome kommt auf 24, Firefox auf 13 kritische Schwachstellen. Das reine Zahlenmaterial sagt zunächst wenig über die absolute Sicherheit eines Browsers aus oder darüber, wie viel sicherer der eine gegenüber dem anderen sein mag. Aufschlussreich ist jedoch der Vergleich mit anderer browsernaher Software.

Beispielsweise fanden Sicherheitsexperten für das weitverbreitete Flash-Plug-in im gleichen Zeitraum 224 kritische Schwachstellen. Der PDF-Betrachter Adobe Acrobat DC, der sich per Plug-in ebenfalls in den Browser integriert, hatte immerhin 192 kritische bekannt gewordene Sicherheitslücken. Ein Angreifer muss also nicht notwendigerweise eine Schwachstelle im Browser selbst ausnutzen, sondern wird vermutlich eher versuchen, Sicherheitslücken in beliebten Plug-ins für seinen Angriff zu nutzen.

Angriff via Add-on

Anders als Plug-ins, die im Browser meist zur Darstellung bestimmter Inhalte wie Flash-Animationen oder PDF-Dateien genutzt werden, erweitern Add-ons die Funktionen eines Browsers. Auch sie sind angreifbar – prominenteste Vertreter waren jüngst die Erweiterungen, die sich bei der Installation von Adobe Reader DC oder Cisco WebEx in den Browser integrierten. Lücken im erstgenannten Add-on ermöglichten es einem Angreifer, per Cross-Site Scripting JavaScript-Code im Browser des Opfers auszuführen. Das WebEx-Add-on konnte gar dazu missbraucht werden, auf dem Gerät des Betroffenen beliebigen Code zur Ausführung zu bringen, beispielsweise in Form eines nachgeladenen Spionage-Programms.

Doch Verwundbarkeiten sind nicht das einzige Problem der Erweiterungen. So deckten Reporter des NDR Ende des letzten Jahres auf, dass der Anbieter des Webservice WOT (Web of Trust) die mittels des zugehörigen Browser-Add-on gesammelten Informationen über das Surfverhalten der Nutzer ohne ausreichende Anonymisierung an Dritte weitergab. Den Reportern war es anhand eines erlangten Datensatzes möglich, einzelne Personen zu identifizieren und ihre detaillierte Surfhistorie einzusehen und auszuwerten.

Den technisch wohl meist weniger versierten Nutzern der Erweiterung nun Vorwürfe zu machen, wäre nicht angebracht, denn ihre Absicht dürfte es vermutlich gewesen sein, sicherer zu surfen. Überhaupt ist es ohne die genaue Untersuchung eines Add-on kaum möglich vorherzusagen, was es im Hintergrund genau tut. So installiert Firefox jede Erweiterung, die man über die eingebaute Add-on-Suchfunktion finden kann, ohne weitere Rückfrage. Chrome hingegen zeigt vor dem Installieren aus dem Chrome Web Store immerhin die benötigten Rechte an und fordert eine Bestätigung durch den Anwender.

Da technisch bedingt die meisten Add-ons die potenziell zum Missbrauch geeignete Funktion „Alle Ihre Daten auf von Ihnen besuchten Websites lesen und ändern“ fordern (Abbildung 1), macht dies in der Praxis jedoch kaum einen Unterschied. Beispiele für solche Add-ons sind Passwort-Manager wie LastPass, Werbeblocker wie uBlock Origin, Proxy-Umschalter wie ProxySwitch Omega und die genannten Adobe Reader, Cisco WebEx und WOT.

Um Missbrauch zu verhindern, erscheint in der Unternehmens-IT die zentrale Verwaltung von Browser-Plug-ins und -Add-ons zweckmäßig. Der Artikel zeigt, wie sie sich für unternehmensrelevante Browser umsetzen lässt.

Microsofts Internet Explorer und Edge

Der Internet Explorer ist seit jeher über Gruppenrichtlinien konfigurierbar. Die entsprechenden Vorlagen bieten Hunderte Richtlinien, um ihn detailliert an die Vorgaben und Bedürfnisse eines Unternehmens und die seiner Anwender anzupassen. Sinnvoll ist lediglich, dass möglichst aktuelle Gruppenrichtlinienvorlagen verwendet werden, in denen auch die neuesten Richtlinien für Microsofts Edge enthalten sind.