Datenschutzorientierte Windows-10-Clients im betrieblichen Alltag

Kollateralgenerve

Endlich herrscht Ruhe: Das „Nach-Hause-Telefonieren“ von Windows 10 lässt sich deutlich reduzieren. Aber eine restriktive Konfiguration zieht erhebliche Nachteile im Alltagsbetrieb nach sich.

Um Windows-10-Clients mehr in Richtung deutsches Datenschutzrecht zu konfigurieren, ist eine Reihe von Maßnahmen nötig. Diese hat Microsoft in einem Artikel mit dem Titel „Verwalten von Verbindungen zwischen Windows-Betriebssystemkomponenten und Microsoft-Diensten“ zusammengefasst. Microsoft agiert hier erfreulich transparent. Die Redmonder nennen die Komponenten des Betriebssystems, die Kontakt mit dem Mutterschiff aufnehmen und Daten senden, und listen auf, wie sich das „Nach-Hause-Telefonieren“ der genannten Programme abschalten lassen soll.

Nach deutschem Datenschutzrecht ist schon der Kontakt zu Microsoft heikel, da über die Metadaten Rückschlüsse auf das Unternehmen oder eine Person gezogen werden können. Man denke hier nur an die feste IP-Adresse eines Unternehmens, die leicht zuzuordnen ist und über die anhand der Anzahl und Uhrzeit der Kontakte zu einem Microsoft-Server Arbeitszeiten, Anzahl der Clients und damit der Beschäftigten und Ähnliches in Erfahrung gebracht werden können. Welche Daten tatsächlich schützenswert sind, ist von Unternehmen zu Unternehmen unterschiedlich.

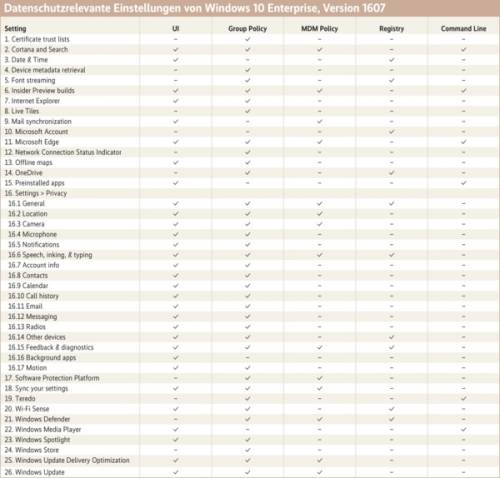

Das Microsoft-Dokument nennt 26 Punkte für Windows-10-Clients und Windows Server 2016, im Wesentlichen identische Plattformen, insbesondere wenn der Server mit der vollständigen Oberfläche installiert ist. Die Liste ist in Haupt- und Unterpunkte unterteilt, die ein Administrator über die Gruppenrichtlinien im Unternehmen verwalten kann.

Apps und Media Player lassen sich nicht via Gruppenrichtlinien deinstallieren, sondern nur blockieren (Software Restriction Policies und AppLocker). Hierfür braucht es Skripte. Gruppenrichtlinien sind nichts anderes als eine Deployment-Technik. Sie sind in einer Active-Directory-Umgebung die bevorzugte – und empfohlene – Technik für die On-Premises-Clients. Doch ist auch jedes andere Verfahren zum Verteilen von Registry-Werten und Skripten möglich.

Keine automatischen Updates, kein WSUS

Der Einfachheit halber sollte immer ein selbst konfiguriertes Windows-Image als Basis für die Installation dienen. Dieses abgespeckte Image sollte unerwünschte Anwendungen gar nicht erst enthalten, dann erspart man sich das nachträgliche Entfernen über Startup-Skripte. Ein Update über WSUS (Windows Server Update Services) ist keine gute Idee, so bequem dies auch auf den ersten Blick erscheint. Denn dadurch wird beim nächsten Update die sorgfältig individualisierte Installation durch eine 08/15-Konfiguration von Microsoft ersetzt. Grund: Ein Update ist technisch gesehen eine Neuinstallation mit Übernahme der Daten. Für ein direktes automatisches Update gilt dies ebenso.

Konfigurationsvorschläge sind bei Microsoft schon immer ein Problem gewesen. Jeder Administrator möchte gerne wissen, wie sein System besser und sicherer zu konfigurieren ist. Was wirklich sicherer und besser ist, liegt aber im Auge des Betrachters (oder des Auditors). Eine Schablone passt nie auf jedes Unternehmen und dessen individuelle Bedürfnisse. Trotzdem werden die Vorschläge oft eins zu eins umgesetzt und erst im Nachhinein wird aufwendig eruiert, warum bestimmte Funktionen nicht mehr vorhanden sind.

Als bestes Beispiel sei die SSLF-Konfiguration aus der Vista-Ära angeführt. Die Abkürzung steht für „Specialized Security Limited Functionality“, von Spöttern gerne übersetzt als „spezielle Sicherheitseinstellungen, die das System kaputt machen“.

Sicherheit versus Bequemlichkeit

Mit der datenschutzaffinen Konfiguration kommt genau diese Art von Funktionseinschränkung wieder ins Spiel, die dazu führt, dass Bequemlichkeiten wie die zentrale Datenablage und andere Komfortfeatures unter Umständen nicht mehr zu verwenden sind. Die daraus resultierenden Probleme sind nicht unbedingt nur technischer, sondern oft psychologischer oder firmenpolitischer Natur. Manche Folgen liegen auf der Hand: Wer den Media Player deinstalliert, wird sich hoffentlich nicht wundern, wenn er keine CDs oder MP3s mehr abspielen kann. Doch es gibt noch eine Reihe nicht so evidenter Konsequenzen, die im Folgenden erläutert seien. Die Zahlen in Klammern beziehen sich auf die Tabelle „Einstellungen …“.

Zertifikatvertrauenslisten (1): „Automatisches Update von Stammzertifikaten deaktivieren“ anzuklicken, zieht einen Haufen Arbeit nach sich. Denn damit schaltet man einen Automatismus ab und ist nun für dessen Funktion selbst verantwortlich. Aus Sicherheitsgründen wird zwar schon lange empfohlen, alle „Vertrauenswürdigen Stammzertifizierungsstellen“ selbst zu pflegen. Denn kein anderer kann entscheiden, wem man vertraut. Wer aber das Update ausschaltet, wird in den seltensten Fällen seine Prozesse umgestellt haben und alle Zertifikate systematisch von Hand pflegen. Man handelt sich so ein Sicherheitsproblem ein: Uralte, abgelaufene Stammzertifikate bleiben gültig. Ob das Mehr an Datenschutz wichtiger ist als der Verlust an Sicherheit, möge jeder selbst entscheiden.

Datum und Uhrzeit (3): Grundsätzlich ist jede Veränderung am Windows-Zeitdienst kritisch. Üblicherweise verwendet ein Domänen-Client zur Synchronisation seinen Logon-Server, der wiederum seine Zeit mit dem PDC-Emulator der Domäne abgleicht. Wichtig ist, dass alle Mitglieder einer Windows-Domäne (Active Directory) von derselben Zeit ausgehen, innerhalb einer Toleranz von fünf Minuten. Größere Differenzen können Zugriffsfehler nach sich ziehen, da Kerberos-Tickets verworfen werden. Ein „NoSync“ ist darum an dieser Stelle kontraproduktiv. NoSync steht wie zu vermuten für „The time service does not synchronize with other sources“. Will man nicht auf Microsoft-Server zugreifen, sollte man eine andere externe Zeitquelle oder eine eigene Funkuhr verwenden.

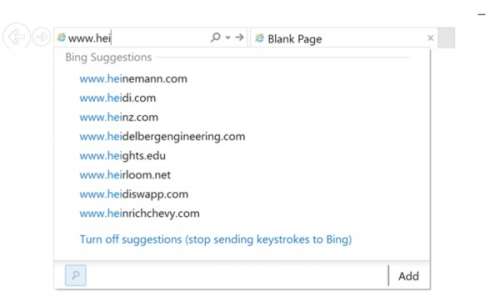

Internet Explorer (7): Zwei empfohlene Einstellungen des Webbrowsers verschlechtern den Bedienkomfort, „Vorgeschlagene Sites“ und „Auto-Vervollständigen für Webadressen deaktivieren“. So muss jeder Anwender jede Adresse vollständig selbst tippen, es kommen keinerlei Vorschläge mehr und der IE „rät“ nicht mehr, welche Seite gemeint sein könnte. Technisch einwandfreie Empfehlungen, die aber zu vermehrten Helpdesk-Anrufen führen.