Dokumente schützen mit Microsofts Azure Information Protection

Gut beschirmt

Den Schutz vertraulicher Informationen in der Cloud und im Intranet soll ein Cloud-Service von Microsoft sicherstellen. Eine Einführung in Azure Information Protection.

Die Sicherheit vertraulicher Informationen ist für Unternehmen in der globalisierten Geschäftswelt eine wachsende Herausforderung. Zwar steht zum Schutz vor unbefugten Zugriffen auf solche Daten eine Vielzahl von Mechanismen zur Verfügung. Doch sind diese häufig schlecht aufeinander abgestimmt, komplex, sehr technisch orientiert und somit für Endanwender ungeeignet.

Zudem macht es die Masse an Daten, die täglich entsteht und ausgetauscht wird, immer schwieriger, den Überblick zu behalten, welche Informationen schützenswert sind und welche Schutzmechanismen in welcher Form gegebenenfalls greifen sollen. Hier setzt Azure Information Protection, kurz AIP, von Microsoft an.

AIP ist der neue Oberbegriff für eine ganze Service-Suite zum Informationsschutz und -austausch, die auch schon länger existierende Dienste wie die Azure Rights Management Services umfasst. Seit der Veröffentlichung von AIP im Oktober 2016 hat Microsoft eine Vielzahl von Neuerungen eingeführt, die dem Benutzer einen intuitiven Einstieg in den Dokumentenschutz ermöglichen sollen.

Den Kern der neuen Funktionen von Azure Information Protection bilden sogenannte Labels. Ein Label ist eine Kennzeichnung, die persistent an den Daten (etwa Word-Dokumenten oder E-Mails) als Metainformation gespeichert ist und so, unabhängig vom Ablageort, jederzeit Auskunft über die „Schutzbedürftigkeit“ der Daten gibt.

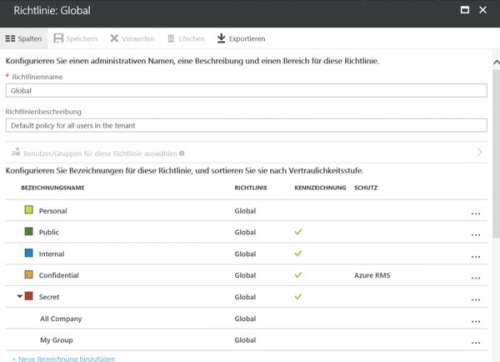

Die zu vergebenden Labels definiert ein Administrator im Azure-Portal über zentral pflegbare Richtlinien (sog. Policies), die jeweils einen Label-Set zusammenfassen. Für jedes Label lassen sich Namen, Beschreibung und farbliche Darstellung definieren und so das Erscheinungsbild auf Endgeräten steuern.

Manuelle oder automatische Klassifizierung

Für jedes Label ist einstellbar, ob die Inhalte mithilfe der Rights Management Services (RMS) von Microsoft verschlüsselt werden sollen. Dafür stehen die On-Premises-Variante AD RMS und der Cloud-Dienst Azure RMS zur Wahl. Zudem lassen sich die Dokumente mit sichtbaren Merkmalen wie Kopf- und Fußzeilen oder Wasserzeichen versehen. Unterhalb von Labels kann man Sub-Labels definieren, die eine weitere Differenzierung – etwa nach Fachabteilung – erlauben.

Die Zuordnung von Label zu Dokument kann auf verschiedene Arten erfolgen. Üblicherweise wird das Label bei der Erstellung eines Dokuments durch den Benutzer festgelegt. Damit hakt sich AIP frühestmöglich in den Lebenszyklus von Informationen ein. Bei nachträglichen Änderungen am Dokument, die Einfluss auf die Vertraulichkeit der Inhalte haben, kann der Benutzer ein Label nachträglich anpassen oder ergänzen.

Neben dieser manuellen Kennzeichnung gibt es auch die Möglichkeit der automatischen Klassifizierung. Durch eine Prüfung auf bestimmte Inhalte oder Muster innerhalb der Datei wird ein Label entweder als Empfehlung vorgeschlagen oder direkt dem Dokument zugeordnet.

Daneben sind Szenarien berücksichtigt, in denen Dokumente beispielsweise ohne aktive Benutzerinteraktion beim Export von Daten aus Systemen entstehen. Azure Information Protection bietet hierfür ein PowerShell-Modul an, das dieAnwendung vordefinierter Labels auf Dateien ermöglicht.

AIP zwingt den Administratoren kein starres Korsett auf, sondern bietet ihnen viele Optionen zur Definition unternehmenseigener Labels und zur Gestaltung des Nutzungsverhaltens.

Spielraum für die Administratoren

Einer Richtlinie lassen sich beispielsweise Gruppen zuordnen, die festlegen, welches Label für welchen Nutzerkreis verfügbar ist. So kann ein Unternehmen gewährleisten, dass jede Abteilung differenzierteLabels nutzen kann. Darüber hinaus ist per Richtlinie definierbar, ob generell ein Default-Label bei der Dokumentenerstellung vergeben wird und ob Labels verpflichtend anzuwenden sind.

Voraussetzung für die AIP-Nutzung ist der Azure Information Protection Client. Der kümmert sich um die Kommunikation mit der AIP-Infrastruktur, also die Authentifizierung am Azure Active Directory und den regelmäßigen Abruf der im Azure-Portal definierten Policies. Wichtig für Datenschutzvorschriften: Die Daten selbst landen dadurch nicht in der Azure-Cloud.

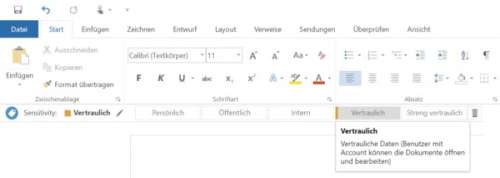

Zudem bettet der Client ein Kontextmenü in den Datei-Explorer sowie eine Ribbon Bar in die MS-Office-Anwendungen ein. Die Darstellung der Labels in der Ribbon Bar ist für jeden sichtbar und beinhaltet den jeweils gepflegten Hinweistext. Per Mausklick kann der Anwender ein Label neu vergeben oder ein vorhandenes ändern und so festlegen, welche Vertraulichkeit die Daten haben.

Das heißt: Klassifizierungen und andere Schutzmechanismen werden nicht aufgezwungen, sondern das AIP-Konzept soll den Blick des Endnutzers für die Einstufung seiner Informationen anhand der intuitiv nutzbaren Labels schärfen.

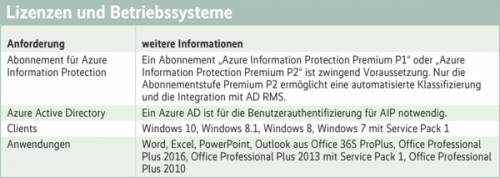

Voraussetzung für die Nutzung von Azure Information Protection sind, wie der Name vermuten lässt, ein Azure-Abonnement und ein Azure-AD-Tenant, also ein Firmenmandant für das zentrale Azure-Verzeichnis. Eine On-Premises-Variante gibt es nicht. Zudem gilt es zu beachten, dass AIP derzeit nur bestimmte Betriebssysteme und Office-Versionen unterstützt. Über den tatsächlichen Leistungsumfang entscheidet die vorliegende Lizenz. Automatisierte Klassifizierung sowie AD-RMS-Verschlüsselung sind nur mit der höheren Lizenzstufe möglich.

Voraussetzungen im Unternehmen

Wie die Tabelle zeigt, ist die Nutzung von Azure Information Protection noch auf wenige Betriebssysteme und Office-Varianten begrenzt. Azure Active Directory wird zwingend vorausgesetzt.

Neben der Möglichkeit, per Abstrahierung durch Labels beispielsweise auch automatisiert Verschlüsselung anzuwenden, eröffnen die im Klartext am Dokument gespeicherten Labels weitere Szenarien zur Integration in die Unternehmens-IT. So können die Labels als Erkennungsmerkmal in einer DLP-Software (Data Loss Prevention) dienen und definierte Aktionen wie das Unterbinden des Versands einer E-Mail mit vertraulichen Daten auslösen.

Cloud App Security (CAS) ist Microsofts Rundum-glücklich-Paket zum Schutz von Daten und Aktivitäten in Cloud-Anwendungen wie Office 365 oder Dropbox. Im Zusammenspiel mit Azure Information Protection lässt sich der Weg AIP-klassifizierter Daten überwachen und man kann bei eventuellem Missbrauch schnell reagieren.

Die Integration von AIP in CAS ist per Mausklick erledigt. CAS bietet Administratoren dann unter anderem die Möglichkeit, sich einen zentralen Überblick über alle im Umlauf befindlichen klassifizierten Daten zu verschaffen. Wichtiger noch: Es lassen sich je Label Regeln hinsichtlich automatisch einzuleitender Schritte definieren. Beispielsweise:

– Unterbinden des Verteilens an bestimmte Applikationen;

– Benachrichtigung der Administratoren bei einem Zugriff von unbekannten Orten;

– Hinweise an den Nutzer bei Fehlverhalten.

Die Kombination aus CAS und AIP bietet so einen erhöhten Schutz über den gesamten Lebenszyklus eines Dokuments hinweg. Ein typischer Use Case könnte sein, die Ablage bestimmter Daten in Sharing-Applikationen zu unterbinden. Wie in Abbildung 3 dargestellt, lässt sich beispielsweise die Verbreitung interner Excel-Reports verbieten, während ein als öffentlich zugänglich klassifiziertes Word-Dokument problemlos weitergegeben werden kann. Darüber hinaus ist es möglich, die Verbreitung klassifizierter Dokumente im Unternehmen auszuwerten, was Ablageort und Anzahl angeht.