Korb II der BSI-KritisV weitet den Regelungsbereich des IT-Sicherheitsgesetzes aus

Erweiterte Sicherheitszone

Das IT-Sicherheitsgesetz und die BSI-Kritisverordnung verpflichten die Betreiber Kritischer Infrastrukturen zur Umsetzung von Sicherheitsmaßnahmen nach dem „Stand der Technik“ und zur Meldung von Sicherheitsvorfällen. Was bislang nur die Sektoren Energie, Wasser, Ernährung und ITK betraf, weitet der Ende Mai 2017 verabschiedete Korb II auf die Sektoren Finanzen und Versicherungen, Gesundheit sowie Transport und Verkehr aus.

Um der wachsenden Bedrohung von Staat und Wirtschaft durch die steigende Anzahl und Komplexität von Cyber-Attacken entgegenzuwirken, trat im Juli 2015 das Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme (IT-SIG) in Kraft (alle genannten Regelungen finden Sie über „Alle Links“). Kernbestandteile dieses Artikelgesetzes sind die neu eingefügten §§ 8a, 8b des Gesetzes über das Bundesamt für Sicherheit in der Informationstechnik (BSIG). Sie sehen vor, dass die Betreiber IT-Systeme, die für eine Funktionsfähigkeit von Kritischen Infrastrukturen maßgeblich sind, durch angemessene organisatorische und technische Vorkehrungen beziehungsweise mittels sogenannter Mindestsicherheitsstandards absichern und erhebliche IT-Vorfälle an das BSI melden müssen.

§ 10 (1) Nr. 1 BSIG stellt wiederum die Ermächtigungsgrundlage zum Erlass einer Rechtsverordnung dar. Aufgrund dieses Paragraphen wurde die BSI-Kritisverordnung (BSI-KritisV) zur Bestimmung Kritischer Infrastrukturen im Sinne des BSIG erlassen. Das im Mai 2016 in Kraft getretene BSI-KritisV legte die Regelungen für die Sektoren Energie, Informationstechnik und Telekommunikation, Wasser und Ernährung fest. Übergeordnetes Ziel dieses Paragraphen- und Gesetzesdschungels ist es, die gemeinsame Verantwortung für Staat und Wirtschaft zur Sicherstellung der Versorgung der Bevölkerung und der Wirtschaft nachhaltiger und allumfassender wahrzunehmen.

Die Ende Mai 2017 vom Kabinett beschlossene Verordnung zur Änderung der BSI-KritisV (Korb II) ergänzt die noch ausstehenden Sektoren Gesundheit, Finanz- und Versicherungswesen sowie Transport und Verkehr. Darüber hinaus wurden Ergänzungen und Klarstellungen zu den Festlegungen zur Bestimmung Kritischer Infrastrukturen für die bereits enthaltenen vier Sektoren vorgenommen. Die Veröffentlichung der Änderung der BSI-KritisV wird noch im Juni 2017 erwartet. Die Verordnung tritt am Tag nach der Verkündung in Kraft und die darin definierten Fristen werden damit zu verbindlichen Terminen. Die Sektoren Staat und Verwaltung sowie Medien und Kultur sind anderweitig reguliert und bleiben daher im BSIG sowie der BSI-KritisV außen vor.

Was ist eine kritische Dienstleistung?

Welche Einrichtungen und Anlagen unter die Vorgaben des IT-SIG fallen, regelt die BSI-KritisV. Damit kommt diese der Anforderung aus § 10 (1) Nr. 1 BSIG nach, welche die Bewertung einer Infrastruktur entsprechend einer vorgegebenen Methodik fordert. Unter Kritische Infrastrukturen fallen hierbei gemäß BSI-KritisV Einrichtungen und Anlagen, die für die Erbringung einer kritischen Dienstleistung (kDL) notwendig sind, welche wiederum als von hoher Bedeutung für das Funktionieren des Gemeinwesens definiert ist. Die hohe Bedeutung resultiert aus dem Umstand, dass ein Ausfall oder eine Beeinträchtigung der Dienstleistung erhebliche Versorgungsengpässe oder Gefährdungen für die öffentliche Sicherheit zur Folge haben kann.

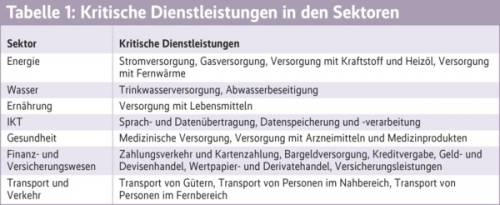

Um in den jeweiligen Sektoren genau definieren zu können, welche Anlagen kritisch sind, müssen die zugehörigen kritischen Dienstleistungen bestimmt werden. Diese sind daher in der BSI-KritisV für die jeweiligen Sektoren definiert (siehe Tabelle 1).

Die Regelungen fordern nicht zwingend die Einführung eines Informationssicherheitsmanagementsystems (ISMS) mit entsprechendem Notfall- und Krisenmanagement. Allerdings werden Betreiber einer Kritischen Infrastruktur ohne ein solches nur schwerlich den Nachweis erbringen können, dass sie es mit der Sicherheit der IT-Systeme in sogenannten Normal- und Krisenlagen sowie mit den Informations- und Meldepflichten bei erheblichen IT-Vorfällen ernst meinen.

Das BSIG lässt den Betreibern bewusst viel Freiheit, wie die Umsetzung des geforderten „Stands der Technik“ realisiert und eine Prüfung nach § 8a BSIG vorgenommen werden kann. Dabei können und sollen die Betreiber von Kritischen Infrastrukturen auf all ihre unterschiedlichen bereits bestehenden Sicherheitsmechanismen aufbauen.

Branchenspezifische Sicherheitsstandards

Deckt also eine ISO-27001-.Zertifizierung auf Basis von IT-Grundschutz oder ISO27001 die Anforderungen automatisch ab? Nein, denn es ist nicht von vornherein klar, ob der Scope und die Maßnahmen geeignet sind, alle wichtigen Schutzziele für die kritischen Dienstleistungen vollständig abzudecken. Wer aber eine solche auf BSI IT-Grundschutz basierende oder native ISO27001-Zertifizierung vorlegen und gleichzeitig auch nachweisen kann, dass sowohl Scope als auch Maßnahmen geeignet sind, um die kritischen Dienstleistungen ausreichend zu schützen, der hat die Voraussetzungen zur Erfüllung der Anforderungen gemäß § 8a (1) und (3) BSIG geschaffen.

Der ideale Weg ist daher, darauf basierend branchenspezifische Sicherheitsstandards (B3S) zu nutzen, die in Ergänzung zum zertifizierten ISMS die branchenspezifischen Gegebenheiten berücksichtigen. Zwar sind verschiedene B3S von den Branchenarbeitskreisen in Entwicklung, allerdings gibt es derzeit noch keinen veröffentlichten B3S, dessen Eignung das BSI festgestellt hat (siehe „Alle Links“). Die Prüfteams der vom BSI zugelassenen prüfenden Stellen benötigen daher individuell definierte Prüfgrundlagen, beispielsweise das etablierte ISMS inklusive Notfall- und Krisenmanagement auf Basis von bestehenden Standards sowie KRITIS-spezifische Ergänzungen zur Sicherstellung der Verfügbarkeit und zur Vermeidung möglicher Versorgungsengpässe in Normal- und Krisenlagen.