Auswahl einer Zugangskontrolle fürs LAN

Absperraufwand

In vielen Unternehmen muss man lediglich ein Notebook an eine LAN-Steckdose anschließen, um vollen Zugriff aufs interne Netz zu erhalten. Mit den richtigen Auswahl- und Testkriterien für die Komponenten einer Netzzugangskontrolle rückt ein wirksamer Schutz fürs eigene LAN näher.

Viele Netzadministratoren reglementieren den Zugriff von außen und zum WLAN stark – lassen die internen, kabelgebundenen Netze hingegen meist offen: Ein physischer Zugang zu einer LAN-Steckdose genügt dann für den Zugriff aufs Intranet. Längst existierende Standards zur Zugriffsbeschränkung (IEEE 802.1X, Port-Based Network Access Control) sind in vielen Netzen noch nicht implementiert. Erst allmählich gerät die Absicherung der verkabelten Netze in den Fokus der IT-Verantwortlichen (siehe auch S.78).

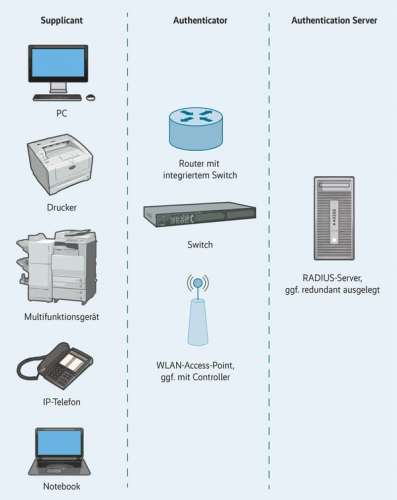

Der Oberbegriff „Netzwerkzugangskontrolle“ umfasst diverse Techniken zum Schutz vor unautorisiertem Zugriff auf Datennetze an allen potenziellen Zugriffspunkten entsprechend den individuellen Unternehmensrichtlinien. Die Verfahren erfüllen üblicherweise den Authentifizierungsstandard IEEE 802.1X. Dieser untergliedert das Extensible Authentication Protocol (EAP; siehe RFC 3748) in verschiedene Methoden. Man unterscheidet zwischen den Bestandteilen Supplicant, Authenticator und Authentication Server (siehe Abbildung). Eine zertifikatbasierte Authentifizierungsmethode erfordert zusätzlich eine oder mehrere Zertifizierungsstellen respektive eine Public Key Infrastructure (PKI).

Als Supplicant bezeichnet man die authentifizierende Softwarekomponente aller Geräte wie PCs, Notebooks oder Drucker, die einen Zugriff auf das Netz erhalten sollen. Neben dem nativen Supplicant des Betriebssystems gibt es Implementierungen von Drittherstellern. Die Supplicants differenzieren wiederum hinsichtlich der EAP-Methoden und herstellerspezifischer Zusatzfunktionen, darunter die Überprüfung von Virensignaturen oder des Betriebssystem-Patchlevels.

Der Authenticator (Netzzugriffspunkt, also eine Komponente wie Switch, Router, WLAN-AP respektive -Controller oder VPN-Gateway) leitet die Authentifizierungsanfragen des Supplicant zum Prüfen an einen Authentication Server weiter. Je nach Ergebnis der Authentifizierung, das er in einer RADIUS-Antwort vom Authentication Server erhält, autorisiert der Authenticator den Netzzugriff. Dieser kann auch einen Rückfall auf MAC-basierte Authentifizierung ermöglichen, um Geräten ohne Supplicant den Netzzugriff zu gewähren – davon ist jedoch aufgrund der Möglichkeit des MAC-Spoofing abzuraten. Die Zugriffspunkte unterscheiden sich erheblich in den Möglichkeiten der Authentifizierung und Autorisierung – weiter unten mehr dazu.

Als Authentication Server dient üblicherweise ein RADIUS-Server. Er verarbeitet die vom Authenticator weitergeleiteten RADIUS-Anfragen und antwortet entsprechend der implementierten technischen Richtlinie. Diese repräsentiert die organisationsweite Richtlinie (siehe „Netzzugriffsrichtlinie“) und die eigentliche Logik der Netzzugriffslösung. Sie kann je nach Institution verschieden komplex ausgestaltet sein.

Die Zertifizierungsstelle respektive Public Key Infrastructure (PKI) dient dem Signieren von X.509-Server- und Clientauthentifizierungszertifikaten (RFC 5280). Je nach Authentifizierungsmethode können mehrere Zertifikatstypen notwendig sein, die sich aus der EAP-Methode ergeben. Man unterscheidet zwischen einseitiger zertifikatbasierter Authentifizierung, bei PEAP etwa MS-CHAPv2, und gegenseitiger zertifikatbasierter Authentifizierung, zum Beispiel mittels EAP-TLS.

Bei PEAP MS-CHAPv2 erhält nur der Authentication Server ein Serverauthentifizierungszertifikat, während bei EAP-TLS zusätzlich jeder Supplicant ein Clientauthentifizierungszertifikat benötigt. Der Verwendungszweck (Client- oder Serverauthentifizierung) ergibt sich aus den erweiterten Zertifikatsattributen.

Anwendungsbereich und Schutzbedarf definieren: Je nach Anwendungszweck gilt es zu unterscheiden zwischen einem Einsatz in einem internen Netz, etwa in Verwaltung, Produktion oder Entwicklung, oder einem Einsatz für Gäste. In diesem Schritt sollte der Schutzbedarf gemäß IT-Grundschutz des BSI je nach Branche und Land definiert werden, um in der späteren Richtliniendefinition den Netzzugriff zu klassifizieren.

Netzzugriffspunkte katalogisieren: Zu den Komponenten, die einem Anwender Zugang zum Netz verschaffen können (Switches, Router et cetera, siehe „Authenticator“), gilt es nicht nur die Produktbezeichnungen, sondern auch deren Softwareversionen zu dokumentieren, die sich stark voneinander unterscheiden können.

Authentifizierungsfunktionen der Zugriffspunkte: Basierend auf den Zugriffspunkten und deren Softwareversionen ergeben sich die Authentifizierungsfunktionen, zum Beispiel mittels 802.1X/EAP oder einer MAC- oder webbasierten Authentifizierung – und das lokal auf dem Zugriffspunkt, zentral auf einem Webserver oder integriert im Authentication Server.

Die Implementierungen der Hersteller unterscheiden sich nicht nur hinsichtlich der umgesetzten Verfahren, sondern auch in deren Kombinierbarkeit voneinander. So kann eine Priorisierung der unterschiedlichen Varianten stattfinden, um etwa nach erfolgreicher MAC-Authentifizierung des Endgeräts eine verspätet eintreffende 802.1X/EAP-Anfrage an den Authentication Server weiterzuleiten und im Anschluss eine andere Autorisierung zu ermöglichen.