Docker Content Trust mit Hardwareunterstützung

Eine Unterschrift bitte

Das Thema Sicherheit war und ist immer ein heiß diskutiertes Thema im Docker-Umfeld. Dies gilt insbesondere für den Aspekt, welche Software im Container läuft, sowie für deren Vertrauenswürdigkeit. Seit Version 1.8 beherrscht die beliebte Container-Maschine das Signieren und Verifizieren der Abbilder – Docker Content Trust. In den neuesten Varianten kann dies sogar hardwareunterstützt erfolgen.

Zweifellos hat Docker die Benutzung der Container-Technik im Linux-Umfeld den Massen nähergebracht. Zwei wichtige Gründe für den Erfolg sind die einfache Handhabung und das fast unerschöpfliche Angebot an Docker-Images. Aber es gibt auch eine Kehrseite der Medaille: Die simple Benutzung verführt zur Sorglosigkeit im Umgang mit der Software. Eine Manifestation dessen ist das ungeprüfte Herunterladen und Starten von Docker-Images. Läuft dort wirklich nur die gewünschte Software? Verrichtet der instanziierte Dienst auch tatsächlich nur die vorgesehenen Aufgaben?

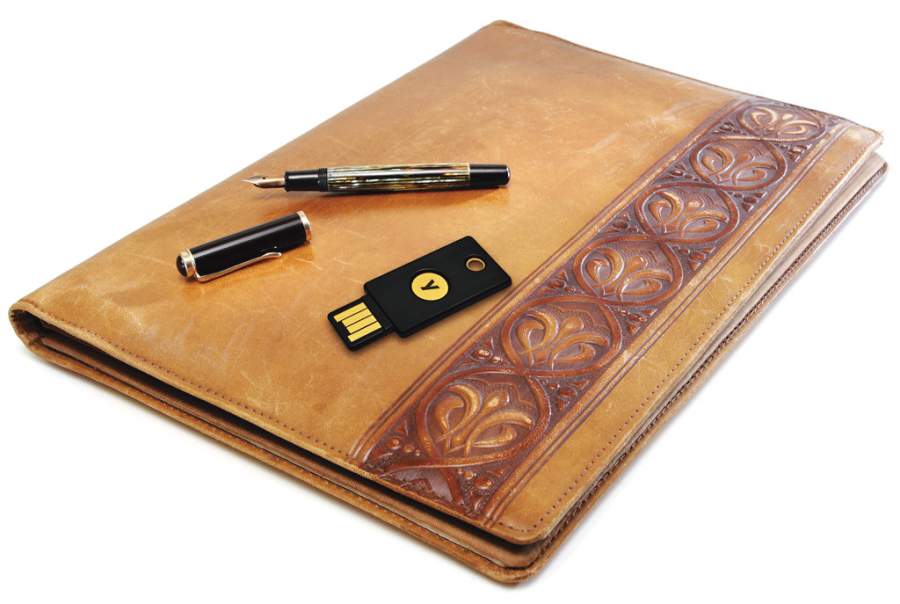

Schon seit längerer Zeit gab es Forderungen aus der Docker-Gemeinschaft nach mehr Sicherheit und Garantien. Die Entwickler reagierten darauf: Seit Version 1.8 beherrscht die beliebte Container-Technik das Signieren und Verifizieren der Images über Notary (siehe „Onlinequellen“, [a]). Auf der DockerCon Europe gab es weitere Neuigkeiten: Die Firma hinter Docker ging eine Partnerschaft mit Yubico ein. Letztere ist bekannt für ihre YubiKeys [b] – hardwaregestützte Lösungen zum Absichern von Identitäten im Internet. Es verwundert daher kaum, dass die Docker-Gemeinde eben jene Hardware zum Signieren und Verifizieren der Container-Images verwenden kann. iX hat einen Blick hinter die Kulissen von Notary und Co. geworfen.