Managed Security Services: Sicherheit einkaufen

Fremde Hilfe

Gerade kleine Firmen haben oft weder Geld noch Know-how für IT-Sicherheit. Hier springen Anbieter von Managed Security Services in die Bresche: Kunden kaufen dort quasi per Modul die benötigten Dienste. Damit es weder teuer noch ein Reinfall wird, sind aber vorher einige Hausaufgaben zu erledigen.

An sich ist jetzt die Zeit, die sich IT-Verantwortliche immer herbeigesehnt haben: Die Geschäftsführung wünscht sich – nicht zuletzt aufgrund von Regelungen wie der nahenden EU-Datenschutz-Grundverordnung oder dem deutschen IT-Sicherheitsgesetz – mehr Fokus auf IT-Sicherheit. Bis dato mussten IT-Leiter meist um Budgets für neue Firewalls, Intrusion-Detection-Systeme oder moderne Antivirenlösungen feilschen. IT-Sicherheit wurde nur als Kostenblock gesehen und galt zudem als Bremser. Jetzt wandelt sie sich (eventuell gerade noch rechtzeitig) zur unabdingbaren Grundlage fürs Geschäft.

Dieser Wandel fegt aber in erster Linie den Markt an fähigen Mitarbeitern leer. IT-Sicherheit erforderte schon immer besondere detektivische Fähigkeiten, um die sprichwörtliche Daten-Nadel im Logfile-Heuhaufen zu finden. Und diese Fähigkeiten sind nicht breitflächig vorhanden. Insbesondere Mittelständler, die ihre Firmensitze abseits der Ballungszentren betreiben, tun sich typischerweise schwer beim Finden talentierter IT-Security-Experten. Die hohe Nachfrage führt automatisch auch zu steigenden Gehältern, was die Sache zusätzlich erschwert.

Zumal ein einzelner Sicherheitsspezialist schon in einem mittelgroßen, aus wenigen Hundert Endgeräten und einer Handvoll Servern bestehenden Netzwerk mit den zu bewältigenden Aufgaben überfordert sein dürfte. Ganz zu schweigen davon, wenn die Überwachung der IT-Systeme den Zwei-Schicht-Betrieb erfordert, weil der Schutzbedarf entsprechend hoch ist. Gänzlich aussichtslos würde das Unterfangen, müsste der Kollege sich auch noch um herkömmliche IT-Administration kümmern. Typischerweise würde das alleine gut drei Viertel der Arbeitszeit in Beschlag nehmen. Das verbleibende Viertel ist viel zu wenig für eine erfolgreiche Abwehr von Angriffen – die es zuerst einmal zu verstehen gilt, was wiederum Weiterbildung erfordert.

Angebote für jedes Budget

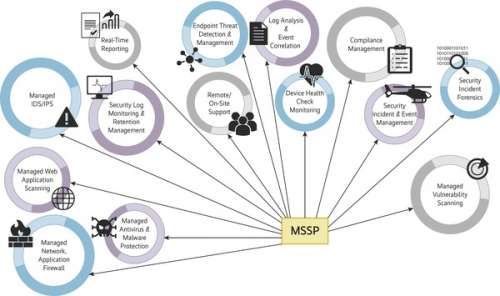

Die Lösung für dieses Ressourcenproblem nennt sich Managed Security Services (siehe Tabelle „Anbieter verschiedener Managed Security Services“). Ähnlich wie beim klassischen Outsourcing von IT-Aufgaben übernimmt ein Dienstleister die zuvor abgesprochenen Aufgaben. Und die können vielfältig sein: Identitäts- und Zugriffskontrolle, Schwachstellenscans, Patch-Management, Management von (Web Application) Firewalls und Antivirenlösungen, Logfile-Analyse/Netzwerk-Monitoring, Incident Response, Penetrationstests (Einbruchtests), E-Mail-Filterung und so weiter (Abbildung 1). Netzwerk-Monitoring beispielsweise liegt im niedrigen vierstelligen Eurobereich pro Monat. Der komplette Betrieb aller IT-Sicherheitskomponenten inklusive Rund-um-die-Uhr-Überwachung kostet je nach Dienstleister 20 000 Euro und aufwärts.

Je nach Anforderungen und Größe des Budgets lassen sich die Dienste kombinieren. Es gibt kein Patentrezept, welches Unternehmen welche Services benötigt. Schon eher lassen sich Angebote ausmachen, die man wahrscheinlich nur selten abruft und für die daher keine laufenden Kosten eingeplant werden sollten. Dazu gehört Incident Response, also die Reaktion auf einen erfolgreichen Angriff beziehungsweise ein entdecktes Datenleck. Schwachstellenscans und das Überwachen des Netzwerks auf Anomalien sind hingegen dauerhaft benötigte Dienste.

Egal, welche Aufgaben ein Unternehmen einem MSS-Anbieter überträgt, dieser muss nicht vor Ort angesiedelt sein. Verwaltungsaufgaben lassen sich via Fernwartung oder Desktop-Sharing per TeamViewer & Co. erledigen. Der eigentliche Datenverkehr im Kundennetzwerk lässt sich mittels eines von drei gängigen Modellen überwachen: Bei einer Variante wird der gesamte Traffic in Richtung Cloud geleitet und dort durch die Filter des MSS-Anbieters geschickt.

Mit weniger Datenschutzbedenken einher geht wahrscheinlich das Ausleiten der Daten zum Rechenzentrum des Dienstleisters, wo die Filter ans Werk gehen. Am wenigsten Kontrollverlust über die eigenen Daten bedeutet es, wenn der Dienstleister sämtliche Schutzkomponenten vor Ort im Rechenzentrum des Auftraggebers betreibt, zumeist in eigens gesicherten Schränken. Diese Variante ist jedoch auch die teuerste, da die zum Analysieren der Datenströme notwendige Hard- und Software exklusiv vom Kunden verwendet wird und demnach auch alleine von ihm bezahlt werden muss. Der Skaleneffekt von Cloud-Angeboten fällt weg.

Hausaufgaben erledigen

Bevor ein Unternehmen den Umfang der beim Anbieter zu buchenden Services festlegen kann, muss es erst einmal wissen, was es eigentlich zu schützen gilt. Das klingt simpler, als es in jahrelang gewachsenen IT-Umgebungen ist. Zumal IT-Fachleute oftmals gar nicht wissen, welches die kritischen Geschäftsprozesse in den jeweiligen Fachabteilungen sind. Die vor dem Beauftragen des MSS-Providers notwendige Risikoanalyse lässt sich also nur im Zusammenspiel zwischen IT- und Fachabteilungen erstellen.

Hierzu ist in erster Linie die Definition der eigenen Messlatte für Risiken unabdingbar, je nach Branche und IT-System drohen unterschiedliche Gefahren. So ist die Manipulation der IT-Systeme einer Finanzinstitution durch Insider mit ganz anderen Bedrohungen verbunden, als dies bei einem E-Commerce-Anbieter der Fall ist. In größeren Organisationen variiert das Risiko zudem: Verliert die Entwicklungsabteilung eines Maschinenbauers die Konstruktionsdaten der nächsten Maschinengeneration, sind die Folgen sehr viel schwerwiegender, als wenn der lediglich zu Marketing- und Informationszwecken genutzte Webserver erfolgreich attackiert wird.

Entscheidend ist also, in jedem Geschäftsbereich die kritischen Informationen – die sogenannten Kronjuwelen – zu identifizieren. Ausgangspunkt jeder Risikoeinschätzung ist der jeweilige Businessprozess. Anschließend werden die hierfür notwendigen IT-Systeme unter die Lupe genommen und zuletzt die zu verarbeitenden Daten klassifiziert. Aufgabe der IT-Organisation ist es, den Fachbereichen bei eventuellen Fragen zur Risikoabschätzung unter die Arme zu greifen.