Intrusion Detection mit Open-Source-Software

Tief blicken

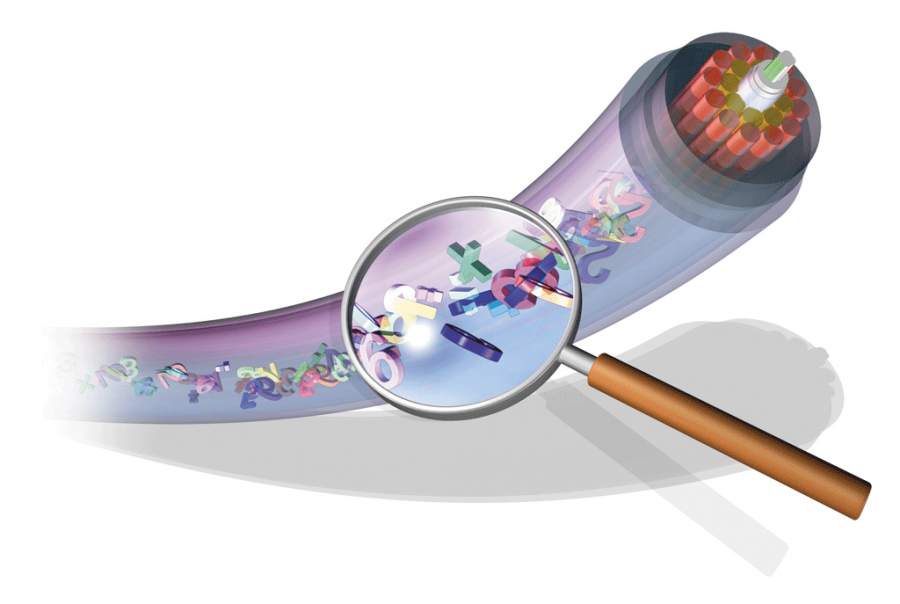

Eine Komponente zur Abwehr von Angriffen auf IT-Systeme sind Intrusion-Detection-Systeme, von denen es auch Open-Source-Varianten wie Suricata gibt. Sie bieten Administratoren einen detaillierten Blick auf die Infrastruktur und spezifische Angriffsmethoden.

Zu Intrusion Detection gehören mehrere Techniken, deren verbreitetste „Host-based Intrusion Detection Systems“ (HIDS) und „Network Intrusion Detection Systems“ (NIDS) sind. Im Wesentlichen handelt es sich dabei um Software, teilweise mit Unterstützung dedizierter Hardware, die auffälliges Verhalten in Netzen und Systemen sucht und klassifiziert. Das Klassifizieren und Behandeln erfolgt meist per Signatur oder anhand von Anomalien und Heuristiken. Signaturen sind textuelle Beschreibungen von Angriffen und anderen Anomalien.

Ein HIDS arbeitet ähnlich wie ein Virenscanner direkt auf einem System, während ein NIDS an spezifischen Knotenpunkten in der Netzinfrastruktur operiert und im Idealfall den gesamten Verkehr analysiert. Um diese NIDS soll es im Folgenden gehen. Ihre bekanntesten Open-Source-Vertreter sind Bro [a], Snort [b] und Suricata [c]. Bro und Snort gibt es seit Ende der 90er-Jahre, Suricata ist noch relativ neu (2009). Während Bro seinen Fokus auf die Analyse des Netzverkehrs setzt, können Snort und Suricata zusätzlich direkt in ihn eingreifen. Das läuft unter dem Begriff Intrusion Prevention. Dieser Artikel beschäftigt sich später mit Suricatas aktueller Version 3.2, die Ende 2016 erschien.