Passwortmythen und Security-Theater: Über den Sinn regelmäßiger Änderungen

Wechselwahn

Studien belegen: Erzwungene Passwortwechsel sind für die Sicherheit nur in wenigen Fällen hilfreich. Multifaktorauthentifizierung und Passwortmanager können helfen, sind aber kein Allheilmittel, wenn andernorts die Scheunentore offen stehen. Wichtiger sind dagegen systemische Lösungen, die es Admins oder Passwortnutzern erleichtern, auf ungewöhnliches Verhalten zu reagieren.

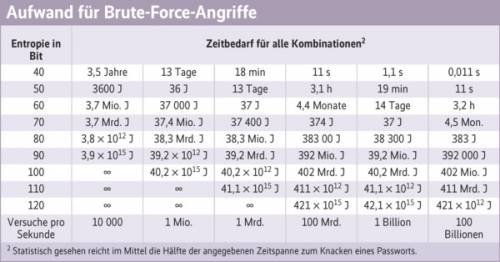

Sie haben noch eine Woche, um Ihr Passwort zu ändern! Derlei Anweisungen kennen Angestellte in Firmen nur zu gut. Regelmäßig fordern automatische Systeme die User auf, ein neues Passwort zu setzen, weil das alte „verfallen“ sei und sich nur so sicherstellen lasse, dass sich Hacker nicht via Brute-Force-Attacke Zugang auf die Systeme verschaffen könnten. Password Ageing oder Expiry heißt das Verfahren, das sich nicht nur in der Unix-Welt seit deren Anfängen hält. Die beiden Tabellen „Verhältnis zwischen Passwortlänge und Entropie“ sowie „Aufwand für Brute-Force-Angriffe“ bieten einen Überblick zu Passwortsicherheit und Aufwand zum Knacken derselben.

Motivierte Mitarbeiter richten ihr neues Kennwort nach den Regeln der Firma aus. Sind sie in einer Company beschäftigt, die Wert auf Sicherheit und eine entsprechende Kultur samt Weiterbildung legt, erhalten sie regelmäßig Schulungen in der Auswahl eines sicheren Passworts – etwa so, wie es der iX-Artikel „Fast aussichtslos“ [1] oder Experten wie Bruce Schneier (siehe Kasten „Schneiers Passwortprinzipien“) schildern.

Streitfall: Die Password Policy der FTC

Doch nicht nur Schneier warnt in den letzten Jahren zunehmend vor dem nur scheinbaren Sicherheitsgewinn durch regelmäßige Passwort-Updates (siehe „Onlinequellen“, [a]). Im Sommer 2016 berichtete Lorrie Cranor, damals frischgebackene Technikchefin der Federal Trade Commission (FTC), in ihrem Blog von ihren Erfahrungen. Laut Ars Technica musste sie nach ihrem Amtsantritt bei der Handelskommission feststellen, dass sie alle 60 Tage ihre sechs für die Regierungsarbeit wichtigen Passwörter ändern sollte [b]. Die Suche nach dem Grund für diese Policy gestaltete sich schwierig. Eine typische Antwort auf ihre Recherche war etwa „Nun, wenn das die FTC macht, muss das doch sicher sein!“ – das reichte der ehemaligen Carnegie-Mellon-Professorin jedoch nicht. Sie wandte sich an den CIO, der von ihr wissenschaftliche Fakten verlangte, die den Unsinn der Regel untermauern. Und Cranor wurde fündig.

Immer mehr Studien legen nahe, dass der regelmäßige Wechsel der Zeichenkette der Sicherheit abträglich ist. Schuld daran sind die Anwender: Sie greifen zu Passwortstrategien, die zwar den bisweilen umfangreichen Firmenvorgaben entsprechen, modernen Hackertools aber das Leben erleichtern. Das transferiert das Problem einfach auf die Methode der Kennwortauswahl, die Muster, nach denen Anwender ihre Passwörter generieren, mutieren zum vielversprechenden Angriffsziel.

Muster machens leichter für User und Angreifer

Anwender tendieren dazu, so wenig Veränderung wie nötig an den Zeichenketten vorzunehmen, damit sie sich das neue Token leicht merken können. In einer Studie der Universität North Carolina konnten die Wissenschaftler sogar Algorithmen vorweisen, mit denen sich die vermuteten Änderungen voraussagen ließen [c] – was die für einen Angreifer wichtigen Passwortlisten mit wertvollen Einträgen füllt.

Ausgehend von einer Liste mit den Hashes von Passwörtern aus 10 000 alten Accounts klappte es in 17 Prozent aller Onlineangriffe in weniger als fünf Versuchen, ein geändertes Passwort zu erraten. Offline geht da noch mehr. Mithilfe von Hochleistungscomputern steigt die Erfolgsquote: 41 Prozent der Passwörter ließen sich in unter drei Sekunden erraten. Angesichts des Alters dieser Studie (sie ist aus dem Jahr 2010) ist davon auszugehen, dass diese Zahlen heute vermutlich deutlich zugunsten der Hacker zu korrigieren sind.

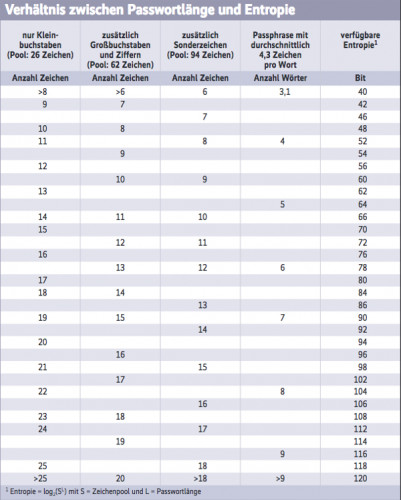

Das regelmäßige Wechseln des Passwortes steht da nur prototypisch für vermeintliche „Best Practice“ und wirkt kontraproduktiv. Analogien wie „Ihre Unterwäsche wechseln sie ja auch täglich“ dienen den IT-Experten, Anwendern den Sinn zu verdeutlichen – jedoch bedarf es keiner tieferen Security-Kenntnisse, solche Ratschläge zu entlarven. Im einfachsten Falle gilt: Ein schwaches Passwort bleibt ein schwaches Passwort, egal wie lange es (bereits) gültig ist. Wählt ein User beim Erneuern wieder ein schwaches Passwort, ist der Sicherheitsgewinn gleich null. Leider begünstigen derartige Policies die schlechtere Wahl. Der amerikanische Cartoonist Randall Munroe, Autor des Webcomics xkcd hat sich mit dem Thema schon vor einigen Jahren auseinandergesetzt (Abbildung 1).

Zwei Ansätze, keine Lösung

Forscher der Carleton University unternahmen 2016 zum ersten Mal einen Versuch, das quantitativ zu bestätigen [d]. Historisch, so die Autoren, sei das Konzept des Passwort Ageing (auch Passwort Expiry) dazu gedacht, zum einen erfolgreichen Angreifern den Systemzugang zu entziehen und zum anderen Brute-Force-Angriffe zu erschweren, indem man das Dictionary-basierte Vorgehen torpediert. Beide Ansätze seien vergeblich, sagen die Forscher. Vor allem die Folgen für Anwender, Usability und die entstehenden Kosten lassen derlei Bemühen selbst im Optimalfall recht klein („relatively minor at best“) erscheinen.

Die Logik ist simpel: Lässt sich – wie in den meisten Fällen – ein neues Anwenderpasswort aus dem alten ableiten, ist der Ansatz fehlgeschlagen, einen erfolgreichen Einbrecher auf diesem Weg auszusperren. Und wer heute Brute-Force-Angriffe mit neuen Passwörtern abwehren will, müsste alle paar Tage ein neues Passwort einrichten lassen. Weiß der Angreifer von einer Password Change Policy, dürfte er sein Wörterbuch nach dem ersten Durchlauf einfach erneut von Beginn an durchgehen, nur für den Fall, dass ein Passwortwechsel just während des Scans stattgefunden hat.

Zwar konstatieren die Autoren der Studie, Chiasson und van Oorschot, dass Wechselvorschriften für Passwörter erfolgreiche Einbrecher zunächst erneut aussperren. Haben diese jedoch Backdoors, Keylogger oder andere Malware installiert, ist der Vorteil schnell dahin. Auf manchen Betriebssystemen lasse sich ja das Change-Password-Kommando ebenfalls umleiten, sodass der Angreifer auch das neue Passwort erhält, vielleicht gar komfortabel via Skript und E-Mail.

Geradezu irrwitzig gestalte sich die Mathematik, nimmt man Offlineangriffe mit moderner Hardware unter die Lupe. Ausgehend von den üblicherweise achtstelligen Passwörtern müssten Anwender alle 800 Millisekunden ihr Passwort ändern, wollte man die Wahrscheinlichkeit für einen erfolgreichen, ein Jahr andauernden Brute-Force-Angriff auf unter eins zu eine Milliarde drücken. Heutzutage seien sieben bis zehn Milliarden Versuche pro Sekunde kein Hexenwerk mehr, und achtstellige Passwörter aus 93 zufällig kombinierten Zeichen hielten gerade mal wenige Tage stand [d].

Online geht das zwar langsamer, aber gemäß Winn Schwartaus Klassiker „Time based Security“ ist Sicherheit eben doch nur eine Frage der Zeit. Die Wissenschaftler kommen zu überraschenden Ergebnissen. Sie rechnen vor, dass es für den Angreifer stochastisch günstiger ist, seinen Scan regelmäßig neu zu beginnen, wenn T (die Zeit, den kompletten Raum der Möglichkeiten durchzugehen) kleiner ist als P, die Password Change Policy Period. Und dauert der Scan T länger als die Passwortzyklen P, ergibt sich ein interessanter Effekt: Eine Verkürzung der Passwortperiode verringert die Wahrscheinlichkeit nicht wesentlich, dass der Angreifer das Passwort errät. Somit verschiebt sich die Beweislast klar zu denen, die regelmäßige Passwortwechsel fordern. Sie müssen erklären, wann und unter welchen Umständen ein messbarer Vorteil die Unannehmlichkeiten kompensiert.

Ohnehin andere Ziele im Visier

Überraschenderweise ist das nicht neu: Bereits Studien aus den Achtzigern zeigten, dass selbst ein Passwortwechsel nach jedem fehlerhaften Login-Versuch kaum Einfluss auf die Erfolgsaussichten des Angreifers hat. T erweist sich als deutlich wichtiger für die Erfolgsaussichten als P. „Es wird immer einfacher, und zwar viel schneller, als wir denken“, schreibt auch Bruce Schneier dazu. „Alles, was man sich merken kann, kann geknackt werden.“

Schlimmstenfalls stellen die Datenbanken der Systeme, die alte Passwörter vielleicht gar im Klartext speichern, ideale Angriffsziele für die Hacker dar. Manchmal ist das ersichtlich durch Meldungen wie: „Vorsicht! Unsicheres Passwort! Ihr neues Credential muss sich in mindestens drei Zeichen von Ihrem alten unterscheiden!“ Allzu oft jedoch entgeht den Anwendern die Einsicht, dass ihre Passwörter ja auch auf der „anderen“ Seite gespeichert und dorthin – hoffentlich als verschlüsselter Hash – übertragen werden müssen.

Sowohl der eigene Rechner als auch der Server sowie der Übertragungsweg sind potenzielle Angriffsziele und bisweilen offen wie Scheunentore. In vielen Fällen stehen sie jedoch nicht oder nicht vollständig unter der Kontrolle des Admins. Experten raten daher, das Geld, das man in die Arbeitszeit und Software investiert, um den Passwortwechsel zu forcieren, könne man getrost besser ausgeben.

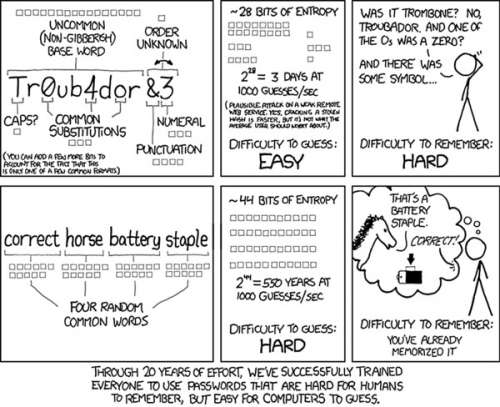

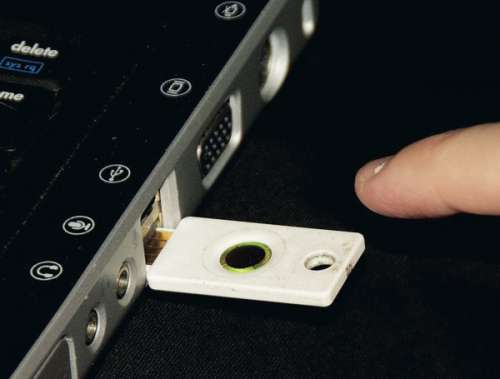

Darüber, ob und wie man Passwörter denn generell ersetzen könne, vertreten Analysten unterschiedliche Meinungen. Zuallererst kommt natürlich der Ruf nach Mehrfaktorauthentifzierung (MFA), die sich ja auch für webbasierte Dienste eignet. Idealerweise eben als Open-Source-Projekt, meint Cornelius Kölbel vom frischgebackenen OSBAR-Preisträger privacyIDEA (siehe Abbildung 2 und 3, [e]). Nur mit freier Software ließen sich Sicherheitslücken und Backdoors finden, erklärt der CEO des LinOTP-Forks, dessen Software sich gereift präsentiert und sich mittlerweile selbst in LDAP- sowie andere Authentifizierungs-Backends integrieren lässt. Auch wenn Zwei- oder Mehrfaktorauthentifzierung kein Allheilmittel sind, bleiben sie ein wichtiger Bestandteil heutiger Sicherheitsstrukturen und – so auch Bruce Schneier – stellen sicher keine Verschlechterung der Situation dar.

Potenzielles Allheilmittel: Multifaktorverfahren

Gunnar Porada, Schweizer Sicherheitsexperte und bekannt von Vorträgen und Hacks auf den neuen Personalausweis (E-Perso), EC-Karten, TAN-Verfahren und Smartphones, sieht das ein wenig anders (Abbildung 4). Er teilt die vernichtende Kritik am erzwungenen Passwortwechsel: Anstatt vernünftige Methoden zum Protokollieren des Benutzerverhaltens zu verwenden und beispielsweise Fehlversuche auszuwerten und aktiv zu werden – vielleicht sogar durch das Sperren des Accounts –, mache man unschuldigen Usern das Leben schwer und weise sie immer wieder an, sich doch gefälligst wieder ein neues Passwort einfallen zu lassen. Spätestens nach dem dritten Mal sei es für die Nutzer schwierig, sich daran zu erinnern.

Aber all das sei nur ein Tropfen auf den heißen Stein, meint Porada weiter und schüttelt den Kopf. Auch Benutzername und Passwort stellten zwei Faktoren dar, so neu sei das Konzept ja nun nicht. Und wer genau hinschaue, sehe, wie sich die Mehrfaktorauthentifzierung auf „ein weiteres Passwort oder Login“ reduziere, beispielsweise die PIN des Handys (etwa beim Google-Authenticator). Seit zwanzig Jahren rege man sich über Passwörter auf – und alles, was der Branche dazu einfalle, seien noch mehr Passwörter. Das könne es doch nicht sein, schimpft der Schweizer.