Qubes OS: Sichere Arbeitsumgebung durch Abschottung

Eingedämmt

Am digitalen Arbeitsplatz gilt noch oft die Regel: entweder Sicherheit oder komfortable Bedienung. Mit voneinander getrennten Systembereichen steigert das Linux-Derivat Qubes OS die IT-Sicherheit clientseitig. Dabei verspricht es, trotzdem komfortabel nutzbar zu bleiben. Erfahrungen eines neunmonatigen Selbstversuchs.

Mittlerweile sind es echte Klassiker: Ein Krypto-Trojaner kommt als Bewerbung getarnt per E-Mail, nistet sich ein und beginnt sein Schadwerk. USB-Sticks oder heruntergeladene Software mit trojanisierter „Zusatzfunktion“ sind ebenfalls nicht neu. Und beim Datenschutz rückt der Abfluss von Informationen zum Nutzungsverhalten und von sonstigen Metadaten in den Fokus.

Es gibt viele Gegenmaßnahmen, etwa den Verzicht auf Administratorrechte bei Benutzerprofilen, das Verwenden von Virenscannern und Content-Filtern, Intrusion-Detection-Systeme, Verschlüsselung, Verzicht auf das Anschließen externer Massenspeicher oder einfach „dunkle Ecken“ des Internets meiden. Die aktiven Maßnahmen dienen dem Erkennen und der Gegenreaktion, die passiven „nur“ einer Härtung von Systemen. Erstere sind zwar wichtig, aber ohne garantierte oder zumindest kalkulierbar verlässliche Wirkung. Ein trauriger Beleg dafür ist etwa, dass Virenscanner beim Aufkommen neuer Varianten von Schadprogrammen oft versagen.

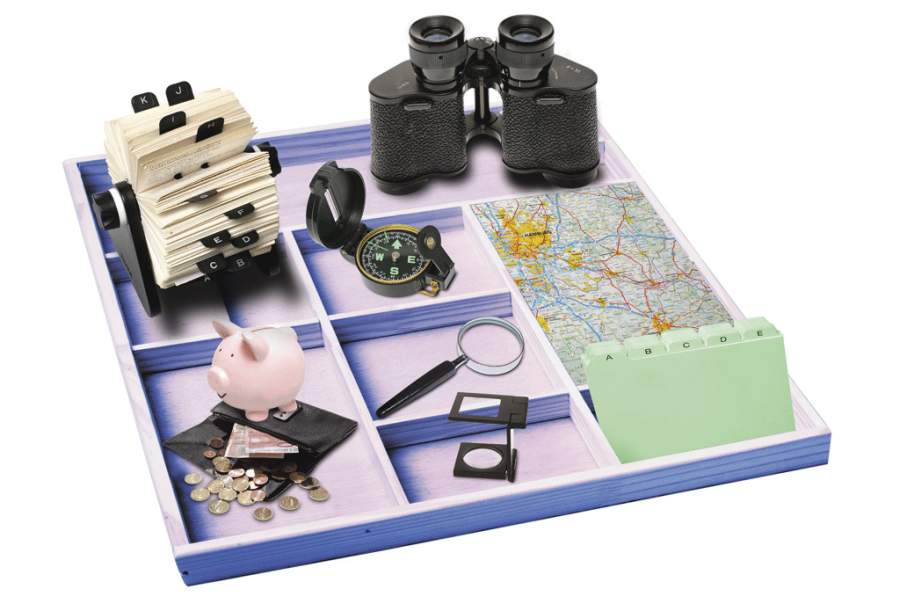

Als zumindest einigermaßen zuverlässig wirksam hat sich in der Praxis die Systemtrennung als passive Maßnahme erwiesen. Mit dem Unterteilen von Systemen und Netzen in getrennte Bereiche können sich Schadensereignisse nicht mehr ungehindert oder im Idealfall überhaupt nicht ausbreiten. Leider ist es in Bezug auf die eigene Arbeitsstation nicht besonders praktikabel, zugleich ein Notebook für E-Mail-Kommunikation, eines zum Surfen im Web, ein weiteres für die Urlaubsbilder und ein viertes für die vertraulichen Konstruktionspläne eines geheimen internen Projektes mit sich herumzutragen.

Angemessen wirksame und zugleich mit gewissem „Restkomfort“ ausgestattete Abhilfe schaffen Systeme, die durch Virtualisierung Teilsysteme für verschiedene Aufgaben bilden und voneinander trennen. Das reduziert die Angriffsfläche deutlich und ermöglicht es, die Teile zu härten und dennoch nur einen PC oder ein Notebook einzusetzen. Mit Paketen wie VirtualBox, VMware oder Hyper-V lassen sich virtuelle Maschinen für einzelne Aufgaben einrichten und verwenden: je ein System für E-Mail und zum privaten Surfen, eines zum dienstlichen Surfen, ein weiteres für Banking, noch eines zum Verwalten eigener Passwörter et cetera. Das ist jedoch nicht so praktisch, denn man muss jedes einzelne aktualisieren und darüber hinaus einen Weg für einen sicheren Datenaustausch zwischen den VMs einrichten.

Eine komfortable Alternative verspricht etwa die deutsche Software BitBox, die unter Windows als Host einen Browser (Firefox oder Chrome) vollständig isoliert in einer gehärteten VM betreibt, die sich jedes Mal wieder auf einen definierten Ausgangszustand zurücksetzt. BitBox erzwingt jedoch die exklusive Verwendung der im Installer enthaltenen VirtualBox-Version und bietet eben „nur“ einen vermeintlich sicheren Browser – dafür laut Werbeversprechen mit verlässlicher Sicherheit sogar gegen Advanced Persistent Threats und Zero Day Exploits.

Kleine Recherche zu virtualisierten Ansätzen

Damit ist dieses Paket ein guter Schritt nach vorn, kann aber nicht vor Zero Day Exploits schützen, die eine eventuelle Schwachstelle in VirtualBox ausnutzen und so das Hostsystem kompromittieren. Außerdem bietet es neben dem gesicherten Webbrowser keine weiteren Schutzmaßnahmen für andere Programme, etwa einen lokalen E-Mail-Client.

Vielversprechend ist das in iX 6/2016 im Artikel „Sandkasten“ vorgestellte Subgraph OS [1]. Es basiert auf Debian und erhebt den Anspruch, durch ein besonders gehärtetes Betriebssystem unter Verzicht auf Virtualisierung die laufende Software wirksam voneinander und vor einem unerwünschten Zugriff auf das System zu trennen. Insbesondere mit der dritten Alphaversion vom Dezember 2016 haben die Entwickler die Tor-Integration ausgebaut und etwa mit OnionShare einen anonymen Filesharing-Dienst sowie mit Ricochet einen dezentralisierten Chat-Client für anonyme Kommunikation integriert.

Beide laufen, so wie andere Anwendungen in Subgraph OS, vollständig in einer Sandbox, also ohne direkten Zugriff auf das Betriebssystem oder Dateien des Benutzers. Das Sandboxing, ein per GUI anwendungsspezifisch einstellbarer Paketfilter sowie die Kernel-Härtung per grsecurity/PaX sind die Grundpfeiler dieses Systems. Bisher ist Subgraph jedoch noch eine Alpha-Release und fraglich bleibt die Wirksamkeit der Maßnahmen etwa vor Lücken in Systemtreibern oder Angriffen auf die Netzwerkkarte.

Einen anderen und noch strikteren Weg verfolgt das seit 2012 und ebenfalls als Open Source verfügbare System Qubes OS, im Folgenden zu Qubes verkürzt. Die Entwicklung und Pflege erfolgt vom polnischen Team rund um The Invisible Things Labs [2], das in seinen Grundzügen schon in iX 3/2017 vorgestellt wurde.

Die Autoren hatten für das eigene Unternehmen ein sicheres System gesucht und sich in einer Testphase für Qubes entschieden. Die Ergebnisse waren so positiv, dass sie es im Produktivbetrieb für das gesamte Team einführen konnten. Dies liegt insbesondere daran, dass Qubes einen stabilen Stand erreicht hat, zuverlässig arbeitet und durch die Systemvirtualisierung zwar einen üppigen Ressourcenhunger hat, aber eben auch ohne aufwendige Härtungsmaßnahmen Anwendungen wirksam voneinander trennt.

Die Autoren arbeiten in einem Team aus acht Personen, davon sechs erfahrene ITler, an Projekten in IT-Sicherheit und IT-Forensik. Jeder Mitarbeiter verwendet einen Qubes-Rechner für E-Mail, Web-Recherche, Gutachten- und Reporterstellung, Passwortmanagement, Bildbearbeitung sowie sonstige alltägliche Office-Arbeiten und gelegentlich eine Kali-Instanz. Für Spezialaufgaben, etwa Penetrationstests oder IT-forensische Untersuchungen, kommen neben der eigenen Qubes-Station dedizierte Server und gesonderte Geräte zum Einsatz.

Komplexe Hardwarevirtualisierung: Qubes OS

Von manchen überschwänglich als „sicherstes Betriebssystem der Welt“ betitelt, von den Entwicklern als „reasonably secure“ bezeichnet, existiert mit Qubes ein Linux-Derivat, das die IT-Sicherheit durch Virtualisierung und Aufteilung in voneinander getrennte Systembereiche clientseitig deutlich steigert und dabei trotzdem komfortabel benutzbar bleibt. Der weitere Artikel beruht auf über neun Monaten Qubes-Praxiserfahrung.