Intrusion-Detection- und -Prevention-Systeme

Beobachterposten

Moderne Schadsoftware findet immer öfter einen Weg an Firewall und Virenscanner vorbei und bedroht das Firmennetz von innen. Dagegen helfen nur spezielle Systeme, die im LAN nach Angriffsmustern oder Anomalien suchen und womöglich selbst eingreifen. Doch der Einsatz von Intrusion-Prevention-Systemen bedarf eines sinnvollen Gesamtkonzepts.

Computernetze sind zu gefährlichen Orten geworden, Firewalls und Virenscanner richten gegen moderne Angriffe auf Firmen-LANs kaum mehr etwas aus. Der traditionelle Schutz vor bekannten Bedrohungen am Übergang zwischen Intra- und Internet sowie auf dem Desktop der Benutzer scheitert an den ausgefeilten Methoden zeitgemäßer Schadsoftware wie WannaCry oder an geschickt getarnten, verteilten Denial-of-Service-Attacken. Deshalb ist der Einsatz eines weiteren Systems im Intranet nötig, das den Netzverkehr überwacht, Verdächtiges meldet und bei Bedarf eigenmächtig eingreift, um womöglich Schlimmeres zu verhindern.

Das Konzept solcher Intrusion-Detection-Systeme (IDS) ist nicht neu, die Produkte haben sich jedoch mittlerweile zu vielseitigen Schutzwerkzeugen entwickelt, die dem Netzadministrator wichtige Einblicke in den Paketfluss geben. Sie reagieren nicht allein anhand von Signaturen auf bekannte Verhaltensmuster, sondern erkennen auch verdächtige Abweichungen vom normalen Netzverkehr (Anomalien). Sind solche Systeme außerdem in der Lage, selbständig Netzverbindungen zu unterbrechen, wenn sie sie als gefährlich oder verdächtig erkannt haben, bezeichnet man sie als Intrusion-Prevention-Systeme (IPS).

Einblicke ins Firmennetz

Dieser Artikel betrachtet den aktuellen Stand und die Einsatzgebiete solcher IDS, die sich ausschließlich dem Netzverkehr widmen (Network IDS, NIDS) – nicht berücksichtigt werden etwa das Überwachen von Hosts (Host IDS, HIDS) oder speziellen Anwendungen (Web Application Firewall, WAF) und dem Dokumentieren und Klassifizieren von Sicherheitsvorkommnissen (Security Information and Event Management, SIEM). Mittlerweile enthalten zahlreiche Firewalls eine Prevention-Komponente (oft als Next-Generation-Firewall bezeichnet), ebenso die multifunktionalen Appliances für das Netz-Perimeter (Unified Threat Management, UTM). Neben solchen Produkten existieren eine Vielzahl kommerzieller oder Open-Source-Software-basierter IDS/IPS (leider teils unter fantasievollen Bezeichnungen und ohne die Schlüsselworte „Intrusion Detection/Prevention“), bei deren Einsatz es jedoch viele Gemeinsamkeiten gibt.

Anders als bei Virenscannern, die lediglich aktuelle Signaturen benötigen, und bei Firewalls, die anhand von Regeln erwünschte Netzverbindungen zulassen und alle anderen blockieren, ist bei der Planung und dem Betrieb von IDS/IPS einiges zu beachten. Seinen Nutzen kann ein solches System nur entfalten, wenn es im Intranet platziert ist, und seine unterschiedlichen Betriebsmodi sollten an das jeweilige Netz angepasst werden.

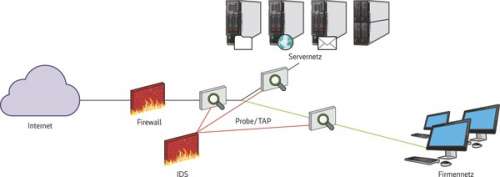

Aktives oder passives Verhalten

Ob mit WannaCry per E-Mail-Anhang, mit Heartbleed in der SSL-Verbindung, oder per Schwachstelle im Webanwendungs-Framework Apache Struts 2 – solche Angriffe führen Hacker übers Netz aus, und ein IPS sollte sie im Idealfall erkennen und durch das Verwerfen der Netzpakete stoppen. Dabei ist entscheidend, wo man das IDS/IPS platziert: Kommt es lediglich am Perimeter zum Einsatz, kann es einen Angriff wie WannaCry nicht erkennen, da dieser zunächst auf das Intranet begrenzt bleibt. Platziert man es im internen Netz des Unternehmens, muss dieses – wie heutzutage üblich – in kleine Segmente aufgeteilt sein, damit das IDS/IPS den Verkehr zwischen ihnen untersuchen kann. Das können mehrere Analyseinstanzen übernehmen, oder ein überwachendes System untersucht den parallel laufenden (gespiegelten) Traffic aller Netze.

Ein Intrusion Detection System bleibt passiv und beobachtet lediglich den Datenstrom im Netz. Man schließt es daher meist nicht an die Nutzleitungen an, sondern spiegelt die Datenpakete auf einem zentralen Switch (bei Cisco-Produkten heißt dieses Verfahren Switched Port Analyzer, SPAN). Alternativ lauscht das IDS auf speziellen Interfaces in den Netzsegmenten, den Taps (von engl. to tap, etwas anzapfen). Dem Nachteil der Passivität eines IDS steht der Vorteil gegenüber, dass das System vom restlichen Netz isoliert bleibt, sollte es selbst Ziel eines Angriffs werden – denn leider sind auch solche Systeme nicht frei von Schwachstellen und bedürfen steter Aktualisierung.

Ein Intrusion Prevention System hingegen soll einen Angriff unterbinden. Dazu muss es in den Paketstrom im Netz eingreifen und benötigt entsprechend zahlreiche Sensoren – einen in jedem Netz, in dem es tätig werden soll. Der Nachteil ist hierbei (abgesehen vom organisatorischen Aufwand), dass ein erfolgreicher Angriff auf das IPS erheblichen Schaden nach sich ziehen kann, da ein Hacker damit einen zentralen Knotenpunkt im Netz kontrolliert.

Signaturen pflegen und aktualisieren

Deshalb ist ein (passives) IDS meist einfacher und preisgünstiger zu realisieren als ein IPS – insbesondere, wenn es an eine Perimeter-Firewall gekoppelt oder in ihr enthalten ist. In diesem Fall kann es sogar zum Prevention System werden, bei bekannten Angriffen eingreifen und sie unterbinden.

Da die meisten IDS/IPS auf Signaturen angewiesen sind, ist es entscheidend, wie häufig sie aktualisiert werden und ob in dringenden Fällen (wie bei WannaCry) sogenannte Hot-Signaturen sofort eingespielt werden können. Ein weitere Überlegung ist, ob und wie oft Administratoren eigene Signaturen ergänzend zu denen des Herstellers oder der Community einpflegen sollten.

Da immer mehr Anwendungen – und damit auch Schadprogramme – ihre Daten in HTTPS kapseln (und das Webprotokoll gewissermaßen die Rolle von TCP übernimmt), ist es außerdem wichtig, dass ein IPS verschlüsselten Verkehr untersuchen kann. Dazu muss es das Feature Man-in-the-Middle beherrschen, mit dem sich per SSL/TLS geschützter Verkehr analysieren lässt. Nur so lassen sich etwa beim Web-Traffic Cross-Site-Scripting-Lücken, SQL-Injections und ähnliche Angriffe sowie Default- und Error-Pages von Webanwendungs-Frameworks (die ungewollt Informationen preisgeben könnten) erkennen, protokollieren und eskalieren.