Die Trusted-Computing-Technologie SGX von Intel

Enklavenhaltung

Mit den Software Guard Extensions (SGX) bietet Intel ein neues Sicherheitswerkzeug, das in den Prozessor eines PCs integriert ist. Es lässt sich unter anderem für Malware-Schutz, Rechtemanagement und für kryptografische Operationen nutzen. Doch SGX ist umstritten, weil es auch fragwürdige Anwendungsmöglichkeiten bietet.

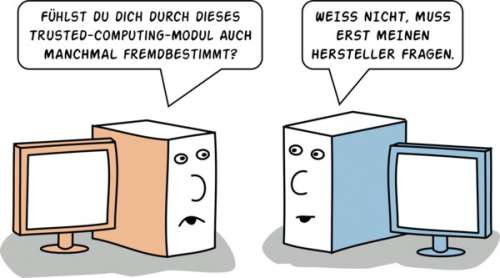

Wer sich mit IT-Sicherheit beschäftigt, stößt früher oder später auf eine Frage von geradezu philosophischer Dimension: Wie viel Freiheit soll man dem IT-Anwender beim Zugriff auf seine eigenen Daten lassen? Freiheit bedeutet in diesem Zusammenhang stets auch Unsicherheit, denn wenn ein Anwender auf bestimmte Daten zugreifen kann, dann kann das ebenso ein Angreifer (zum Beispiel ein Hacker oder eine Malware), der sich die Rechte des Anwenders zu eigen gemacht hat. Außerdem beschränkt die Freiheit des einen hier oft die Freiheit des anderen: Jemand, der seine Daten einem anderen überlässt, möchte möglicherweise nicht, dass dieser sie kopiert oder weitergibt.

Schutz auf Hardwareebene

Alle gängigen Betriebssysteme bieten die Möglichkeit, Anwendern den Zugriff auf bestimmte Daten vorzuenthalten (Abbildung 1). Das funktioniert jedoch nur so lange, wie die Integrität des Betriebssystems gewahrt bleibt. Es lohnt sich daher, entsprechende Schutzmechanismen in die Hardware eines PCs (oder eines anderen Geräts) einzubauen. Ein solcher Schutz ist selbst dann noch wirksam, wenn ein Angreifer die komplette Kontrolle über einen Rechner erlangt hat. Das Prinzip, dem Anwender den Zugriff auf Daten auf seinem eigenen Rechner teilweise zu entziehen, wird (vor allem, wenn es per Hardware geschieht) auch als „Trusted Computing“ bezeichnet. Ursprünglich war dieser Begriff auf das weiter unten vorgestellte Trusted Platform Module (TPM) beschränkt, doch inzwischen wird er oft unabhängig von der Implementierung verwendet.