Modernisierter Standard 200-2 veröffentlicht

Zusammengepuzzelt

Das Bundesamt für Sicherheit in der Informationstechnik will alle Standards und Bestandteile des IT-Grundschutzes aktualisieren. Ein Puzzlestein ist der kürzlich erschienene Standard 200-2 zur IT-Grundschutzmethodik, den das BSI und das Team des Autors modernisiert in eine neue, zukunftsfähige Bauform überführt haben. Im Mittelpunkt steht das schnelle Umsetzen grundlegender Sicherheitsmaßnahmen.

Nachdem die BSI-IT-Grundschutz-Vorgehensweise den aktuellen Anforderungen für das Einrichten und Betreiben sicherer informationstechnischer Systeme nicht mehr genügte, befragte das Bundesamt für Sicherheit in der Informationstechnik (BSI) Ende 2014 Anwender aus dem Behörden- und Wirtschaftsumfeld. Die BSI-IT-Grundschutz-Vorgehensweise besteht im Wesentlichen aus vier BSI-Standards und den IT-Grundschutzkatalogen mit den Bausteinen für ein Informationssicherheitsmanagementsystem (ISMS), die sich wiederum aus den für die jeweiligen Geltungsbereiche zutreffenden Gefährdungen und Maßnahmen zusammensetzen.

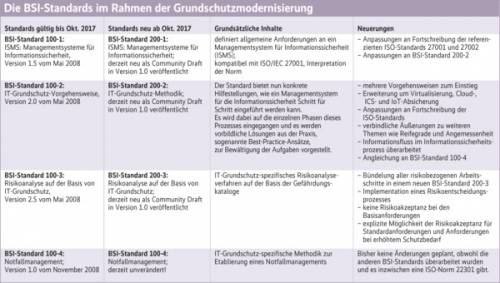

Parallel zu den Befragungen begann das Projekt zur Modernisierung der Vorgehensweisen und Inhalte der obigen Grundlagen des BSI-IT-Grundschutzes. Da die Inhalte nun im Wesentlichen erarbeitet sind, veröffentlicht das BSI auf seiner Webseite zur Modernisierung nach und nach die neuen Standards und Bausteine (dieser und alle weiteren Links sind über „Alle Links“ im blauen Kästchen zu finden). Eines der Kerndokumente ist dabei der neue BSI-Standard 200-2 „IT-Grundschutz-Methodik“, der den vorherigen BSI-Standard 100-2 ablöst (siehe auch Tabelle „Die BSI-Standards im Rahmen der Grundschutzmodernisierung“). Nachfolgend finden sich die wichtigsten Neuerungen, die insgesamt 50 Seiten zusätzlich ausmachen (auf redaktionelle Änderungen wie Umgruppierung von Inhalten, Kapiteländerungen et cetera geht der vorliegende Artikel nicht ein).

Die wesentlichen Änderungen sind an zwei Stellen sofort sichtbar. Einerseits haben die Autoren des Standards der bislang einzigen Vorgehensweise, die nun Standardabsicherung heißt, zwei weitere, die Basis- und die Kernabsicherung, hinzugefügt.

Andererseits teilten sie die bisherige Struktur der Bausteine zielgruppengerecht auf in Bausteine mit den Sicherheitsanforderungen und in Umsetzungshinweise mit zahlreichen Tipps zu einer möglichen Realisierung des Sicherheitsniveaus. Aus den IT-Grundschutzkatalogen wurde nun das IT-Grundschutz-Kompendium.

Technische Neuerungen besser integrierbar

Ferner wurde das bisherige Schichtenmodell neu strukturiert (Abbildung 1), um den aktuellen modernen Entwicklungen Rechnung zu tragen und technische Erweiterungen wie Virtualisierung, Cloud-, IoT- und ICS-Absicherung (Internet of Things, Industrial Control Systems) in die Struktur einzugliedern.

Zwischen der übergreifenden Schicht des ISMS und der Sicherheitsüberprüfungen sowie der Schicht DER (Detektion und Reaktion), die Reaktionen auf Sicherheitsvorfälle enthält, befinden sich die Prozessbausteine ORP (Organisation und Personal), CON (Konzepte und Vorgehensweisen) sowie OPS (Betrieb).

Die zweite große Gruppe zwischen ISMS und DER besteht aus den Systembausteinen APP (Anwendungen), SYS (IT-Systeme), NET (Netze), INF (Infrastruktur) und IND (Industrielle IT).

Ebenfalls wurden an mehreren Stellen wichtige Themen der vorherigen Version vertieft und ergänzt. So gehen die Autoren des Standards viel umfassender auf die Rollen und Aufgaben von IT-Sicherheitsbeauftragten (IT-Sibe) und Informationssicherheitsbeauftragten (ISB) ein, haben die Informationsklassifizierung stärker herausgearbeitet und den Informationsfluss im Informationssicherheitsprozess überarbeitet. Außerdem schrieben sie die ISO-Standards fort und glichen den bisherigen Standard zum „Business Continuity Management Standard BSI 100-4“ an.